Faxploit: průnik do sítě prostřednictvím faxu

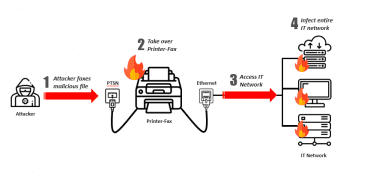

Na tradičním bezpečnostním kongresu 35C3, který proběhl koncem roku 2018 v Lipsku, byla mimo jiné prezentována i přednáška o napadání faxů, která existuje i v textové verzi na stránkách Check Point Research. Ve chvíli, kdy je faxové zařízení kombinované se síťovou tiskárnou, dá se zneužít jako brána (řekli bychom vlastně takový terminálový server) pro přístup do vnitřní sítě prostřednictvím telefonní linky. Jakkoli to zní neuvěřitelně, je možné do takové tiskárny faxovou zprávou nahrát a spustit na ní vlastní kód. Útok je o to jednodušší, že tiskárna používá firmware založený na jednoduchém operačním systému bez ochrany paměti, takže škodlivý kód nemá žádnou překážku v kompletním ovládnutí zařízení.

Zranitelnosti byly po objevení nejprve nahlášeny výrobci, dostaly označení CVE-2018–5924 a CVE-2018–5925. Kompromitované zařízení může například pomocí ethernetového rozhraní dále útočit v lokální síti, která by jinak byla důsledně chráněná před útoky z internetu. Rozhodně je proto dobré zvážit, zda je používání faxu skutečně ještě v dnešní době nutné a pokud ano, raději jej nekombinovat se síťovou tiskárnou. Ačkoli, i samostatné kompromitované faxové zařízení má potenciál napáchat nepříjemné škody, například volat na čísla s prémiovou sazbou.

Fax jako nástroj sociálního inženýrství

Co je vlastně na faxech tak zajímavého, že stále přežívají v mnoha institucích, přestože jejich technické parametry byly po všech stránkách překonány novými technologiemi? Možná za tím bude výrazně vyšší míra důvěry, kterou příjemci do faxových zpráv vkládají. Že si ta zařízení ve skutečnosti žádnou vyšší míru důvěry nezaslouží, popisuje vývojář Sumit Kumar v ve vlákně na Twitteru.

Celé to začalo tak, že se jistá osoba šla zeptat zaměstnavatele, proč už dva měsíce nedostává výplatu. Ukázalo se, že zaměstnavatel posílá výplatu na jiný účet, a to na základě faxové žádosti doručené personálnímu oddělení. K potřebným osobním údajům se útočník nejspíše dostal prostřednictvím falešného inzerátu na serveru pro lidi hledající ubytování – v Německu je běžné, že žadatel o ubytování musí předložit kopii občanského průkazu a potvrzení výše příjmů od zaměstnavatele.

Je otázkou, jak velkou roli hraje v příběhu ona přirozená důvěryhodnost faxového přenosu. Přiznejme si, že personalisté obecně nebývají těmi nejvíce počítačově gramotnými zaměstnanci a je možné, že by neodhalili ani stejný podvrh skrytý v e-mailové zprávě. Ostatně není to tak dávno, co se falešnou e-mailovou zprávou nechalo napálit několik českých zákonodárců.

Dejte pozor, kam míří vaše DNS záznamy

S oblibou kontejnerové virtualizace a cloudových služeb účtovaných po hodinách roste taky počet případů, kdy například za účelem testování lidé nasměrují záznamy svých domén do adresního prostoru veřejných hostingů. Takové záznamy často zůstávají zavedeny i poté, co je test dokončen, prostředí zrušeno a použitá IP adresa uvolněna k dalšímu použití.

Kdokoli může danou adresu získat a díky tomu například TLS certifikát pro dané doménové jméno a s ním třeba i obsah cookies. Na riziko upozorňuje Tobias Fiebig na blogu APNIC. Jedná se vlastně o novou variantu starého známého útoku typu Same-Site Scripting, který zneužíval zapomenuté a zbytečné jméno localhost, které se kdysi umisťovalo do všech zónových souborů.

S DHCP je to těžké

DHCP je velmi známá a jednoduchá služba, která existuje už čtvrt století. O deset let mladší je její obdoba pro IPv6, kterou sice skoro nikdo nepoužívá, ale skoro všechny systémy ji podporují. Na příkladu zveřejněných zranitelností předváděl Felix Wilhelm (PDF), že i tak jednoduchá a stará věc dokáže obsahovat závažné bezpečnostní chyby, jejichž zneužití může kompromitovat celý napadený systém.

Další do řady je pak čerstvá zranitelnost DHCP klienta ve Windows, označená CVE-2019–0547, která umožňuje vzdálené spuštění kódu na serverových i klientských Windows 10.

Svěřili byste klíče od domu cloudu?

Portál BBC píše o nové technologii výroby klíčů KeyHero, která byla představena na veletrhu CES 2019. Má pomoci lidem, kteří často klíče od domu (tedy ty skutečné) zapomínají nebo ztrácejí. V mobilní aplikaci je uložen digitalizovaný obraz klíče, chráněný šifrováním. Autorizovaný výrobce klíčů jej dokáže rozšifrovat a vyrobit tak repliku klíče, aniž by musel mít v ruce originál.

Podle firmy KeyHero ve většině případů nedochází ke ztrátě klíčů jako takové, ale k zapomenutí klíčů uvnitř zamčeného objektu. Digitální kopie klíče pak může ušetřit výjezd zámečníka. Navíc má být kopie v mobilním telefonu chráněna unikátním sedmimístným číselným kódem, který zadá obsluha klonovacího stroje.

Přerušení se vším všudy

Ve Spojených státech amerických probíhá v těchto dnech takzvaný government shutdown – přerušení provozu vládních institucí, protože nebyl schválen rozpočet. Vládou financované instituce jsou zavřeny a zbytní zaměstnanci jsou dočasně propuštěni. To se zřejmě týká i zaměstnanců IT oddělení, včetně těch, kteří mají na starost obnovování TLS certifikátů.

V průběhu shutdownu jich expirovalo přes osmdesát, kvůli hlavičkám HTTP Strict Transport Security jsou některé webové stránky pro běžné uživatele zcela nedostupné. Dotčeným institucím tedy spolu s Michalem Špačkem, Olafem Kolkmanem i dalšími doporučujeme obnovu certifikátů automatizovat, aby k podobným incidentům do budoucna nedocházelo.

Trojice zranitelností systémového žurnálu

Minulý týden byly zveřejněny tři závažné zranitelnosti démona systemd-journald. Postihuje téměř všechny distribuce používající systemd, výjimkou jsou ty, které jsou zkompilovány s volbou kompilátoru --fstack-clash-protection, tedy nejnovější Fedory a SUSE.

Pro pobavení

Milý cestovateli z roku 2009, vítej v roce 2019. Co se od té doby změnilo?

- systémoví administrátoři si nově říkají Ops

- místo pojmu server používáme instance cloudu

- místo slova algoritmus používáme zkratku AI

- to, čemu jsi říkal databáze, se teď jmenuje blockchain

- zařízení, co své majitele špehují, mají v názvu smart

- novinkou je přístup serverless, který znamená, že nevíš, kde máš servery

Tak nezapomeň aktualizovat svůj životopis! (Inspirace)

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…