Nový ransomware Spora posouvá pomyslnou laťku drzosti tvůrců malwaru zase o kousek dál. Samotný způsob infikování obětí už dnes nepřekvapí. Malware se šíří jako příloha zprávy předstíraje, že se jedná o fakturu z účetního software 1C, který je populární v Rusku, jehož obyvatelé jsou cílem aktuálního útoku.

Ačkoliv se snaží přesvědčit uživatele, že se jedná o PDF soubor, ve skutečnosti má koncovku HTA. Po otevření přílohy se v adresáři TEMP příslušného uživatele objeví soubor close.js. V něm se nachází zamaskovaný kód, který je ve skutečnosti řetězcem v BASE 64 a obsahuje samotný ransomware. Javascript je následně spuštěn a z obsahu souboru close.js jsou opět v adresáři TEMP vytvořeny dva soubory – doc_6d518e.docx a 81063163ded.exe. Posléze se javascript pokusí spustit EXE soubor a otevřít soubor DOCX. Dokument však nemá správný formát a pokus o otevření vyvolá chybovou hlášku Wordu nebo Wordpadu.

Nejspíš se jedná o způsob, kterým se útočníci snaží zamaskovat skutečný účel uživatelem otevřené přílohy. Takto se bude oběť domnívat, že byl soubor pouze nějak poškozen, a proto nedošlo k jeho otevření. Samotný ransomware se pak ukrývá v souboru 81063163ded.exe. K šifrování souborů je použita kombinace šifer RSA a AES.

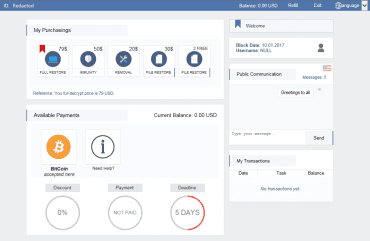

To, co činí tento ransomware inovativním, je jeho přístup k platbám. „Zákazník” si může během placení výpalného za své soubory připlatit také např. odinstalaci ransomware Spora ze systému a dokonce i budoucí imunitu vůči útokům tohoto ransomwaru. Pokud by si uživatel náhodou nebyl jistý, za jaké balíčky si připlatit, může využít i online chat, kde může vše potřebné probrat s „operátorem”. Další zajímavou vlastností je tvorba individuální cenové nabídky.

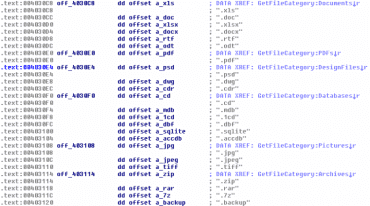

Není to úplně nový přístup, protože již v minulosti se objevili útočníci, kteří šířili ransomware přes RDP a zároveň ručně kontrolovali, komu server patří a jaké obsahuje soubory. Spora však posouvá tuto myšlenku k novým výšinám a přináší i do této oblasti pokus o určitou automatizaci. Ransomware si oběť oboduje na základě detekce určitých typů souborů rozdělených do šesti skupin, jako jsou dokumenty, databázové soubory, obrázky a další. Toto bodování pak automaticky určuje cenu, která bude od uživatele požadována.

Naše postřehy

Počet útoků na MongoDB začal stoupat koncem letošního roku. Zneužívaná je defaultní konfigurace databáze, která nevyžaduje přístupovou autentizaci, což umožňuje útočníkům přístup do databáze pomocí jednoduchého scriptu. Počet útočníků, kteří tento nedostatek využívají, od letošního roku stoupl. Někteří obsah databáze smažou, jiní v ní nechají odkaz se žádostí o výkupné. Také se stane, že útočníků může být na jednu databázi více a útočníci tak soupeří o výkupné mezi sebou. Nový útočník může jednoduše nahradit původní odkaz na výkupné tím svým. Seznam skupin, které se za útoky skrývají, naleznete zde. Jak předejít útoku a co udělat v případě, že jste se jeho obětí již stali, se dočtete přímo na stránkách mongoDB.

Ještě dva týdny je možné se vyjádřit k veřejnému draftu ke koordinaci a řešení zranitelností. Návrh přichází z dílny pracovní skupiny na koordinaci řešení incidentů působící pod organizaci sdružující bezpečnostní týmy – FIRST. Koordinace řešení nalezených zranitelností má stále několik slabých míst, čehož jsme byli svědky například v případě Heartbleedu. Koordinace řešení zranitelností několika různými stranami, rychlý nárůst různých bug bounty programů za uplynulá léta, zapojení CSIRT a PSIRT týmů do řešení zranitelností, velice otevřená open-source komunita a různé jiné faktory mají za následek složitější koordinaci řešení nových zranitelností. Zmiňovaná pracovní skupina působící pod organizaci FIRST proto vytvořila veřejný draft dokumentu popisující nejčastější problémy, praktické případy situací, které při řešení zranitelností mohou nastat, a různé typy doporučení. Pokud máte chuť přispět se svými zkušenostmi, zde si přečtete jak na to. Máte čas do konce ledna.

Tisíce neaktualizovaných e-shopů s oblíbeným systémem Magento byly hacknuty. Tato oblíbená e-shop platforma byla v minulých dvou letech opakovaně terčem útoků s cílem získat citlivé informace o platebních kartách. Útočníci využívali zranitelností v neaktualizovaných verzích. Dle informací je až 1000 z napadených e-shopů německých. Ověřit, zda e-shop patří mezi napadené lze např. zde. Spolu s CMS Joomla a Wordpress patří Magento mezi tři nejčastěji napadané CMS.

Máte rádi, když za vás prohlížeč nebo password manager vyplní jméno a příjmení? Je přece tak pohodlné nevyplňovat nacionále pořád dokola. Zde se hodí předvyplněný e-mail, jiná stránka zase potřebuje ulici a PSČ. Jenže, co když formulář na stránce obsahuje neviditelná pole, ve kterých do světa vytroubíte, i co nechcete? Finský whitehat Viljami Kuosmanen rozjel na GitHubu live demo projekt, kde si sami můžete vyzkoušet, zda se jménem náhodou neodesíláte rovnou i celou platební kartu.

Fakt, že zranitelnosti nultého dne se prodávají na černém trhu, není žádná novinka. Nejnovější skupina spojená s touto aktivitou se jmenuje Shadow Brokers. Na stránce hostované na síti Zero Net prodávají exploity a toolkity pro Windows, které by měly být vytvořeny tak, aby obešly antivirové programy. Cena za zranitelnost se pohybuje od jednoho do 100 bitcoinů, avšak je také možnost zakoupit celý balík zranitelností za několik set bitcoinů. Skupina prodává také nástroje, které pravděpodobně patřily ještě donedávna NSA.

Ve zkratce

Wordpress ošetřil v bezpečnostním releasu osm zranitelností

Google rozšiřuje možnosti šifrování

BIND záplatoval čtyři závažné zranitelnosti

DARPA pracuje na bezpečnějším sdílení dat ve vzdálených oblastech, kde armáda působí

74 procent organizací využívajících 2FA čelí stížnostem uživatelů

Exploit Kit Sundown rozšířen o dva útoky na Edge