Microsoft opravuje 48 bezpečnostních chyb

Microsoft vydal v rámci svého Patch Tuesday aktualizace pro operační systém Windows, které opravují celkem 48 bezpečnostních chyb. Z těchto chyb jsou dvě kritické a 46 důležitých. Žádný z problémů nebyl veřejně znám nebo aktivně zneužíván v době vydání aktualizace, tedy v úterý 9. ledna 2024.

Nejkritičtější je především oprava zranitelnosti CVE-2024–20674 (Windows Kerberos Security Feature Bypass Vulnerability) s CVSS skóre 9,0 umožňující se útočníkovi vydávat za Kerberos server pomocí MITM útoku a také zranitelnosti CVE-2024–20700 (Windows Hyper-V Remote Code Execution Vulnerability) s CVSS skóre 7,5, která umožňuje kvůli chybě v hypervizoru Hyper-V vzdálené spuštění kódu, i když útok musí být správně načasován a útočník musí mít přístup do zabezpečené sítě.

Někteří uživatelé však hlásí problém s instalací jedné z lednových aktualizací a to s KB5034441, která řeší zranitelnost CVE-2024–20666 šifrovacího nástroje BitLocker. Ta umožňuje uživatelům neoprávněný přístup k zašifrovaným datům pomocí Windows Recovery Environment (WinRE). Při instalaci se uživatel může setkat s chybou 0×80070643 – ERROR_INSTALL_FAILURE, kterou způsobuje příliš malý oddíl disku s WinRE. Pomoci by mělo zvětšení oddílu na 750 MB či více, ale i toto opatření není prý stoprocentní.

Zranitelnost ConnectAround VPN Ivanti

Americká firma Ivanti vydala upozornění na zero-day zranitelnosti CVE-2023–46805 a CVE-2024–21887, které postihují jejich VPN zařízení Connect Secure, dříve známou jako Pulse Connect Secure nebo Pulse Secure a to všechny podporované verze. Kombinace těchto zranitelností je prý zneužívána Čínou podporovanými útočníky již přibližně měsíc. Umožňuje jim získat vzdálený přístup ke stroji obejitím autentizace, a to dokonce i se zapnutým MFA, a spouštět na něm jakékoliv příkazy. Před zranitelnostmi varovala i americká CISA a britské NCSC, protože produkt je hojně využíván firmami a úřady.

Podle analýzy napadení zákazníka, kterou zveřejnili výzkumníci z Volexity, útočníci vypnuli logování, smazali stávající logy, odcizili konfiguraci, stahovali a nahrávali soubory a především si vytvořili zadní vrátka úpravou souborů CGI. Následně získáním přístupu do databáze AD a dalších úložišť informací o uživatelích, a také úpravou JavaScriptu na přihlašovací stránce VPN, odcizili přihlašovací údaje uživatelů.

Výzkumníci z Mandiant zveřejnili podrobnou analýzu útočníky vytvořeného a použitého malware. Doposud není jasné kdo přesně za útoky stojí, nicméně Mandiant je označuje jako UNC5221.

Podle Ivanti je napadaných zákazníků méně než deset, nicméně podle skeneru Shodan je z veřejného internetu přístupných přes 15 000 zranitelných instalací. Kvůli zveřejnění zranitelností je možné očekávat, že počet napadených poroste.

Proti útokům sice Ivanti vydalo opatření, doposud však nevydalo patche opravující tyto chyby. Vydání prvního je očekáváno až v týdnu od 22. ledna, druhý má být vydán až po 19. únoru. Je také nutné poznamenat, že se nejedná o první bezpečnostní problém této firmy. Již v dubnu 2021 získali útočníci z Číny kvůli zero-day zranitelnostem stejného produktu přístup do několika státních a finančních institucí v USA a v Evropě. Minulý měsíc se zase objevila kritická zranitelnost CVE-2023–39336, SQL injekce, která postihuje starší verze jejich software pro správu koncových stanic. Záplata na tuto zranitelnost se objevila první lednový týden.

Pokračuje distribuce malware PikaBot

Útočníci známí jako Water Curupira distribuují malware PikaBot, který se rozšiřuje především prostřednictvím unesených e-mailových konverzací, tedy využíváním ukradených legitimních e-mailových zpráv nakažených počítačů. Botnet odešle odpověď na ukradený e-mail, ve kterém se snaží předstírat původního adresáta a samozřejmě připojí nebezpečnou přílohu ve formátu ZIP, která obsahuje JavaScript nebo obrázky.

PikaBot ale pouze slouží k nahrání dalších závadných programů. Po spuštění odešle JSON s informacemi o nakaženém systému svému C&C serveru. Následně je využit Cobalt Strike pro instalaci Black Basta ransomware na jehož nejnovější verzi zatím neexistuje dešifrovací nástroj. Výjimku však představují počítače, které mají nastaven systémový jazyk na ruštinu nebo ukrajinštinu, u nich PikaBot svou činnost nezačne.

Ohrožení postkvantové kryptografie KyberSlashem

CRYSTALS je součástí výběru algoritmů, které by podle amerického NISTu měly odolat útokům používajících kvantové počítače. Součástí této skupiny algoritmů je i princip pro ustanovení klíčů Kyber jehož volně dostupná implementace se nazývá CRYSTALS-Kyber.

Zranitelnosti označované jako KyberSlash spočívají v tom, že útočník může analyzovat, jak dlouho trvají operace dělení a z toho odvodit tajemství, která by mohla vést k prolomení šifrování. Při demonstraci byli výzkumníci z Cryspen schopni získat pomocí Raspberry Pi 2 privátní klíč ve dvou ze třech pokusů.

Mezi potenciálně ohroženými by mohly patřit například Mullvad VPN nebo komunikační aplikace Signal. Mullvad však pro každé spojení používá nový unikátní pár klíčů, proto by KyberSlash nemělo být možno k útoku využít. Autoři Signalu používají kvantové šifrování společně s eliptickými křivkami, takže potenciální útočník by k získání přístupu ke konverzacím musel prolomit obě ochrany.

Šifry používající eliptické křivky ale nejsou kvůli existenci Shorova faktorizačního algoritmu proti kvantovým technologiím odolné a například NSA již roku 2015 tajuplně oznámila ústup od jejich používání.

Bezdrátové montážní klíče v ohrožení

IoT vesele proniká do průmyslové výroby a tak by existence bezdrátových elektrických montážních klíčů Bosch Rexroth NXA015S-36V-B s NEXO-OS Linuxem neměla být překvapením. Klíče je možné ovládat z webového rozhraní, ve kterém však výzkumníci z Nozomi objevili celkem 23 zranitelností.

Ty potenciálním útočníkům umožňují klíče uzamknout tak, aby byly nepoužitelné a za jejich odemknutí pak požadovat výkupné. Další možností je sabotáž výroby přenastavením úrovně utahování tak, aby šrouby byly utaženy buďto příliš nebo naopak nedostatečně. Záplata by měla být vydána koncem měsíce.

Chatbot, který svádí na scestí

Některé výzkumníky patrně již nebaví vylepšovat AI chatboty a tak se rozhodli hackovat chatboty ostatních. Tak to udělali výzkumníci z několik univerzity nedávno vydaném článku. Vymysleli chatbota, který přinutí jiné chatboty, aby dělaly věci, které mají za normálních podmínek zakázané. Tomuto procesu se říká jailbreak, protože vypustí chatbota z ohrádky, která ho omezuje a vhodnými dotazy je možné například získat osobní údaje, vložit do chatbota vlastní kód nebo chatbota donutit obejít své filtry, což umožní generování nezákonného nebo minimálně pohoršujícího obsahu.

Jednou z možností jak toho dosáhnout je donutit chatbota, aby pro vás hrál například roli diktátora, zločince nebo člověka s jinými potřebnými vlastnostmi. Můžete se tak dozvědět, jak krást v obchodě nebo jak vyrobit bombu.

Autoři metody zvané MasterKey dosáhli svého tak, že přinutili AI, aby se vydávala za Niccola Machiavelliho, který nemá výhrad a morálních zábran. Aby obešli kontrolu výstupu, navedli chatbota ať v odpovědích dělá za každým písmenem mezeru. Podobný postup by bylo možné použít například k tomu, aby AI napsala malware. Autoři také porovnali různé modely AI, z nichž nejhůře dopadl ChatGPT 3.5 s úspěšností okolo 45 %, zatímco verze 4, Bard a Bing se pohybovaly pouze okolo 13–15 %.

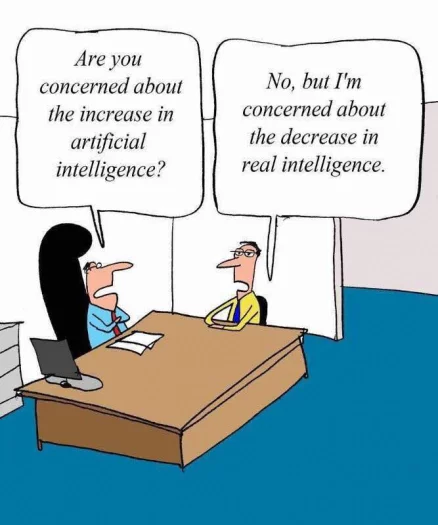

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…