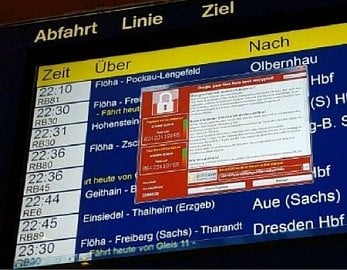

Ani humbuk, který se odehrál v minulém roce kolem ransomware WannaCry, není zjevně pro některé firmy dostatečným varováním, že už je opravdu na čase začít něco dělat s bezpečností jejich systémů. Kromě nemocnic měly tehdy problém třeba i železniční společnosti, například Deutsche Bahn, jejichž informační tabule s odjezdy vlaků skýtaly zajímavý výhled.

Ve zkratce tehdy došlo k tomu, že útočník rozesílal ransomware e-mailem, pokud pak někdo z adresátů otevřel přílohu, uhnízdil se ransomware na jeho PC. WannaCry měl však ještě jedno eso v rukávu. Uměl využít zranitelnost v protokolu SMB ve Windows. Po napadení počítače tak také začal skenovat ostatní zařízení v interní síti i v Internetu a hledal zranitelné systémy. Pokud takový našel, dokázal se na něj dostat bez interakce uživatele, pouze zneužitím výše uvedené zranitelnosti. Vtip byl v tom, že na většinu verzí OS Windows byla ještě před objevením WannaCry vydána záplata. Ta se však netýkala starších systémů, jako třeba Windows XP. Na těch je ovšem stále ještě řada průmyslových systémů nebo různého software pro obsluhu lékařských přístrojů závislá. Problém tedy byl v tom, že v podstatě neudržovatelné systémy byly ve stejné síti s dalšími, které byly kompromitovány díky neopatrnosti jejich uživatelů.

Nejnovější analýza společnosti Positive Technologies ukazuje, že ne všude došlo k poučení z krizové situace. Analýza vychází z informací získaných při penetračním testování jedenácti společností z celého světa zabývajících se energetikou, hutnictvím, či ropou a plynem. V 73 procentech případů bylo možné narušit síťový perimetr, nejčastěji kvůli chybné konfiguraci. Na slovníková hesla privilegovaných uživatelů spoléhalo při přístupu na služby jako SSH, Telnet a RDP 91 procent těchto společností. Problémů na perimetru ale bylo nalezeno mnohem více, namátkou uveďme 64procentní výskyt zranitelného software.

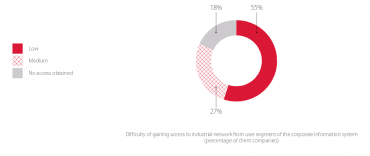

Ani po překonání perimetru však případný útočník nenarazí na žádný větší odpor. Slabá hesla, zranitelný software a operační systémy, chyby v segmentaci sítí a filtrování provozu jsou nejčastější problémy. Pokud tedy útočník pronikl dovnitř firemní sítě, v 82 procentech případů se mohl dostat i do prostředí vlastní průmyslové sítě. V 18 procentech případů zcela chybělo jakékoliv rozdělení sítě, zhruba ve dvou třetinách byly problémem otevřené kanály pro správu, jako SSH, VPN, RDP a další. Oddělené sítě, ovšem se špatně nastaveným filtrováním provozu, pak byly nalezeny u 45 procent testovaných společností. Hesla pro přístup do síťových zařízení, serverů a aplikací byly nalezeny v konfiguračních souborech, zálohách, nebo prostě uložené v excelovské tabulce v 82 procentech testovaných firem.

Naše postřehy

Další malware, který je za těžením kryptoměn, se šíří přes Messenger od Facebooku; konkrétně přes odkaz na video ve zprávě. Tento malware se zaměřuje na uživatele s přístupem do platforem s kryptoměnami. Že se k daným přihlašovacím údajům dostane, je způsobeno rozšířením do prohlížeče Chrome, který se šíří přes zmíněný odkaz ve zprávě. Tato technika šíření škodlivého kódu přes doplněk v prohlížeči se objevila už minulý rok a byla nazvána FacexWorm. Tentokrát však na sebe nabalila kromě krádeže přihlašovacích údajů několik dalších ‚funkcionalit‘ jako například přesměrování obětí na scamy s kryptoměnami či injektování kódu na těžení kryptoměn do webové stránky.

Chrome je od května přísnější, co se týče ověřování certifikátů, a uživatele bude upozorňovat na certifikáty, které nejsou v souladu s Chromium Certificate Transparency Policy. K souladu je potřebné, aby certifikační autority zalogovaly všechny nové certifikáty na logovací server. Po zalogovaní je jim přidělena podepsaná časová známka certifikátu (signed certificate timestamp SCT), což je důkaz přijetí. Daná politika se bude vztahovat pouze na certifikáty vydané od května 2018. Mnoho certifikačních autorit již logování nových certifikátu provádí, takže by k zásadní změně dojít nemělo. Opatření se nebude týkat certifikátů, které byly přidané uživateli nebo administrátory a byly označené jako důvěryhodné.

Georgia stojí jen krok od schválení kontroverzního zákona legalizujícího možnost bránit se kybernetickým útokům protiútokem. Společnosti jako Google a Microsoft se stále snaží přesvědčit zákonodárce, aby daný zákon nepodepsali. Připravená legislativa představuje hned několik zásadních rizik. Zákon by umožnil hackování jiných sítí a systémů pod falešným a jen velice těžko ověřitelným dojmem obrany. Zároveň tzv. „hack-back“ zákon kriminalizuje neautorizovaný přístup a stanovuje, že přístup do sítí a počítačů je legitimní jenom v případě obchodní aktivity. Kvůli velice vágní formulaci je možné, že též etičtí hackeři mohou být pokutováni nebo dokonce vězněni. Nepřesná formulace zákona by rovněž mohla mít negativní vliv na hlášení zranitelnosti tzv. responsible disclosure.

K dostání v dokumentech Word, jakmile oběť schválí použití maker! Za posledních 18 měsíců vývoje získal trojan GravityRAT řadu užitečných funkcí, kterými se snaží uniknout pozornosti antivirových programů a dekompilaci. Nyní byl přistižen při kontrole systémové teploty, podle čehož odhadoval, zda neběží „ve vyšetřovací vazbě“ virtuálního stroje, kde na něj jako skalpely číhají maskované procesy reverzního inženýrství. Kontroluje také počet jader, registr, sériová čísla BIOSu. S nadsázkou lze říct, že možná v budoucnu budeme spouštět aplikace ve virtuálním stroji, protože tam svou škodlivost neprojeví.

Ransomware začíná být vybíravější. Zatímco dřív se snažil nakazit každý obvod, který mu přišel pod algoritmus, nyní se útočníci snaží cílit na firmy; neboť nakazit celou firmu je lukrativnější oproti utrápenému domácímu uživateli. SamSam, který trápí především USA už od roku 2016, přichází s množstevní akcí: nedobrovolný zákazník může volit, zda zaplatit 0.8 bitcoinu za odemknutí stanice či 5 bitcoinů za všechny své stroje. Navíc se snaží, aby jejich značka měla dobré jméno: „Nechceme poškodit svou spolehlivost. Jsme čestní,“ komunikují a jako demoverzi nabízejí klíče pro odemknutí dvou souborů nebo jednoho celého serveru, u kterého si zkontrolují, zda není důležitou součástí infrastruktury (pro firemní klienty). Neuvěřitelné. Znovu doporučujeme zálohovat a výpalné podobným férovým grázlům neplatit; podporuje to celé zločinné odvětví.

Jak zneužít LoJack software pro nalezení odcizeného počítače, by nejspíš mohla vyprávět hackerská skupina Fancy Bear, jejíž původ směřuje do Ruska. Experti z Netscout Arbor Networks totiž našli v několika takových klientech komunikaci se servery, které byly v minulosti spojeny právě s aktivitami skupiny Fancy Bear. Na základě nalezených indicií se tak domnívají, že se těmto hackerům kopajícím za národní tým podařilo do některých kopií zmíněného softwaru vložit backdoor, který poslouží jako špionážní nástroj.

Na GitHubu byla objevena chyba, která zapříčinila, že v interním logu byla zobrazeny hesla některých uživatelů. Uživatelé, kterých se to týkalo, obdrželi e-mailovou zprávu, ve které byli upozorněni na možný únik jejich hesla. Přesný počet uniklých hesel není znám, ale podle dostupných informací se nejednalo o velké množství. Navíc logy, které obsahovaly uniklá hesla, mohli zobrazit pouze zaměstnanci GitHubu. I když se nejednalo o kritický únik hesel, GitHub pracuje na tom, aby veškeré citlivé údaje o uživatelích byly důkladně zašifrovány a v podobných případech by je tedy nebylo možné přečíst.

Po odstavení služby WebStresser Europolem před dvěma týdny máme první výsledky. Firma Link11, která poskytuje ochranu před DDoS útoky, vydala prohlášení, ve kterém uvádí pokles DDoS útoků na cíle v Evropě o 60 procent. Hodí se poznamenat, že WebStresser byl jen za duben zodpovědný za 4 milióny útoků, které byly na objednávku více než 136 tisící uživateli.

Ve zkratce

- Když zaměstnanci vystavují hesla on-line

- Twitter vyzývá uživatele ke změně hesla

- GLitch: Nový “Rowhammer” útok umožňuje vzdáleně převzít Android

- Záplata pro Meltdown může být ve Windows 10 obejita

- Intel pracuje na osmi nových záplatách

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.