Nový zákon o kybernetické bezpečnosti

Z informací publikovaných v uplynulém týdnu se zdá, že se poslancům a Národnímu úřadu pro kybernetickou a informační bezpečnost (NÚKIB) podařilo najít kompromisní řešení mechanismu pro prověřování bezpečnosti dodavatelského řetězce v připravované novelizaci zákona o kybernetické bezpečnosti. Původní koncepce tohoto mechanismu vytvořená NÚKIB byla všeobecně považována za nejproblematičtější bod návrhu nového zákona, vzhledem k tomu, že měla dávat NÚKIB relativně široké pravomoci v oblasti rozhodování o možnosti využívání potenciálně rizikových dodavatelů a jejich produktů za strany regulovaných organizací.

Nově navržená podoba mechanismu, obsažená v pozměňovacím návrhu, který v uplynulém týdnu podpořil garanční Výbor pro bezpečnost i Hospodářský výbor poslanecké sněmovny, a který je dle publikovaných informací přijatelný i pro NÚKIB, by možnost rozhodnutí o případném omezení dodavatelských řetězců dávala výhradně vládě.

Na základě výše uvedeného se lze domnívat, že přijetí nového zákona by mělo být opět o pomyslný krok blíže.

To je pozitivní zpráva mj. s ohledem na skutečnost, že připravovaný zákon má do české legislativy transponovat evropskou směrnici NIS2, a oficiální lhůta pro tuto transpozici uplynula již letos v říjnu. V souvislosti s tím zaslouží zmínku, že Evropská komise v uplynulém týdnu zahájila řízení o nesplnění povinnosti zmíněnou směrnici implementovat s celkem 23 členskými státy, včetně České republiky.

Zmínku zaslouží rovněž, že v uplynulém týdnu schválila svou verzi zákona o kybernetické bezpečnosti založeného na NIS2 Národní rada Slovenské republiky, a na Slovensku tak nový zákon začne platit od 1. ledna 2025.

Bootkitty – první UEFI bootkit pro Linux

Společnost ESET publikovala ve středu analýzu prvního známého UEFI bootkitu cíleného na linuxové systémy. Zmiňovaný bootkit, který byl svými autory poeticky nazván „Bootkitty“, umožňuje obcházet mechanismus pro ověřování podpisů jádra operačního systému a spouštět v průběhu startu systému dva ELF soubory s prozatím neznámou funkcí.

Přestože výzkumníci se domnívají, že Bootkitty je pouze „proof of concept“ nástrojem, který nebyl v aktuální podobě určen k použití v rámci kybernetických útoků, je jeho odhalení relativně významnou událostí, vzhledem k tomu, že všechny ostatní doposud známé UEFI bootkity byly určeny výhradně pro operační systémy Windows.

Jak se vyhnout detekci ze strany antivirů?

Zajímavou techniku spouštění škodlivého kódu, kterou využívá nově objevený malware GodLoader, popsali v uplynulém týdnu výzkumníci společnosti Check Point. Je založená na využívání nástroje Godot Engine.

Zmiňovaný nástroj je open-source platformou určenou pro vytváření 2D a 3D her, které je možné následně „exportovat“ pro řadu různých operačních systémů a platforem. Godot Engine sám při tom funguje primárně jako interpret pro nativní skriptovací jazyk označovaný jako GDScript.

Právě této skutečnosti začali nejpozději v červnu tohoto roku využívat autoři malwaru GodLoader.

Jmenovaný malware při infikování nových systémů nespouští škodlivý kód sám, ale místo toho využívá nástroj Godot Engine pro spouštění škodlivých GDScript souborů. Jak popisují výzkumníci společnosti Check Point ve své analýze, tento postup jmenovanému malwaru umožňuje vyhýbat se detekci s pomocí významného procenta moderních anti-malware nástrojů dostupných na platformě Virus Total. Reálnou efektivitu tohoto postupu pak demonstruje, že dle odhadů výzkumníků se škodlivým aktérům podařilo kompromitovat s pomocí něj již více než 17 000 systémů.

Zmínku zaslouží, že přestože útočníci prozatím s pomocí výše zmíněného malwaru cílili výhradně na koncové body s OS Windows, díky do značné míry „multiplatformní“ povaze Godot Enginu a jeho skriptů by pro škodlivé aktéry bylo extrémně jednoduché vytvořit i analogický malware pro jiné operační systémy.

V Rusku byl zatčen spolupracovník ransomwarových skupin

Ruské ministerstvo vnitra minulý týden ohlásilo zadržení ruského občana Michaijla Matvejeva v souvislosti s obviněním z tvorby škodlivého kódu. Matvejev měl dlouhodobě spolupracovat s řadou ransomwarových skupin – mj. Conti, LockBit či Hive – a za informace vedoucí k jeho dopadení nabízely Spojené státy odměnu ve výši až deseti milionů dolarů.

Událost je významná zejména proto, že v souvislosti s ochlazením diplomatických vztahů mezi Ruskem a (nejen) státy NATO v návaznosti na invazi ruských vojsk na Ukrajinu přestaly ruské úřady přibližně od roku 2022 významněji zasahovat proti členům ransomwarových skupin, které útočily výhradně na organizace působící v zemích, které Rusko nepovažuje za své spojence. Jak však ukazuje zatčení Matvejeva a nedávné odsouzení čtyř členů skupiny za ransomwarem REvil, přístup ruských úřadů k ransomwarovým aktérům se v posledních měsících začíná významně měnit.

Další zajímavosti

- NÚKIB publikoval přehled kybernetických bezpečnostních incidentů za říjen 2024

- Nová Evropská komise chce publikovat v první polovině roku 2025 plán pro zvýšení kybernetické bezpečnosti ve zdravotnictví

- Skupina RomCom zneužívala zero-day zranitelnosti v prohlížeči Firefox a ve Windows

- Počet ruských serverů dostupných z globálního internetu se v posledních měsících citelně snížil

- Nový botnet skupiny Matrix ukazuje rizika spojená s historickými systémy dostupnými z internetu

- Nový australský zákon o kybernetické bezpečnosti obsahuje povinnost hlásit platby výkupného v souvislosti s ransomwarem

- Z centrální banky Ugandy bylo při kybernetickém útoku údajně odcizeno až $17 milionů

- Microsoft zpřístupnil funkci Recall uživatelům zapojeným do programu Windows Insider

- Zdrojový kód malwaru Banshee Stealer byl volně publikován on-line

- Tor žádá o pomoc při budování nové infrastruktury pro obcházení cenzurních mechanismů

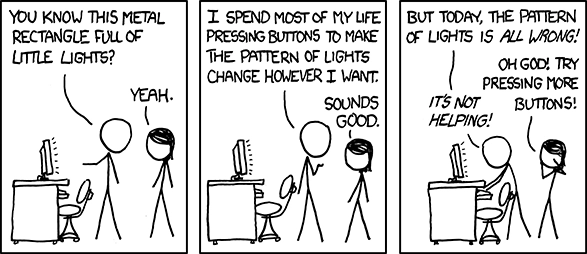

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…