Dnes se budeme věnovat zábavě, která vládla světu před příchodem Internetu, tedy sledování televizních obrazovek. I v této oblasti jde pokrok kupředu a máme tak IPTV i chytré televize.

Televizní zábava jinak

Právě v IPTV platformě Ministra, která je používána jako platforma, k níž se připojují set-top boxy ukrajinského výrobce Infomir, aby mohly přijímat vysílání, byly nalezeny kritické zranitelnosti. Platforma, která zároveň slouží poskytovatelům IPTV služeb ke správě klientů, je postavena na PHP a pro práci s ní je potřeba se přihlásit.

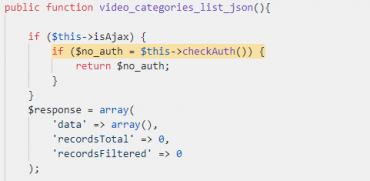

Některé ovládací panely obsahují funkce určené pro využití funkcí API Ajaxu. V logice aplikace je napsáno, že se má kontrolovat obsah hlavičky X-Requested-With a pokud je v hlavičce XMLHttpRequest, pak se má obsah proměnné $this- nastavit na isAjax. Tato metoda je určena čistě pro Ajax a zda je uživatel přihlášen, tedy kontroluje pouze v případě, že vyhodnotí, že se o Ajax jedná.

Výzkumníkům firmy CheckPoint se podařilo obejít přihlášení jednoduše tím, že hlavičku neodeslali. Tím se jim povedlo vyvolat nezamýšlené chování aplikace, které jim následně umožnilo provádět útoky SQLi nebo zapisovat vlastní soubory a v případě souborů PHP pak i spouštět vlastní kód. Zranitelnost byla objevena před rokem a záplata byla vydána téměř ihned, vzhledem k četnosti používání platformy však panují obavy, že všechny systém stále nejsou záplatovány.

Přitom pokud by útočník pronikl do této platformy, mohl by získat citlivé informace o zákaznících nebo změnit obsah odesílaný do set-top boxů.

V uplynulém týdnu to ovšem nebyl jediný odhalený případ, kdy zranitelnost mohla vést k podstrčení vlastního videa útočníka. Druhý případ však již nebyl tak závažný, neboť se jednalo o zranitelnost využitelnou pouze v rámci lokální sítě. Tato zranitelnost se týkala chytrých televizí prodávaných pod značkou SUPRA. Zranitelnost umožňovala útočníkovi vložit do vysílání vlastní soubor a bez jakéhokoliv přihlášení zobrazit falešné video.

Záplatujte BlueKeep

NSA urguje uživatele Windows, aby neotáleli s aplikováním záplaty na zranitelnost BlueKeep. Odborníci se shodují, že je jen otázkou času, kdy začne být zranitelnost častěji zneužívána. Nejen, že se zvyšuje množství PoC exploitů, ale dokonce už i uživatel vystupující pod přezdívkou Zǝɹosum0×0 vyvinul modul do Metasploitu.

Vzhledem k tomu, že zranitelnost BlueKeep má potenciál k tomu, aby byla zneužita podobně, jako byly zneužity zranitelnosti (EternalBlue exploit a DoublePulsar backdoor), které dříve unikly právě NSA, není se čemu divit.

Hrubou silou na databáze

Útočníci infikovali 50 000 MSSQL a serverů PHPMyAdmin rootkitem. Útok probíhá s využitím staré dobré hrubé síly aplikované na veřejně dostupné Windows MS-SQL a PHPMyAdmin vyhledávané jednoduchým skenerem portů. Po úspěšném přihlášení s právy správce spustí útočníci sekvenci SQL příkazů a stáhnou samotný payload, který pak spustí s administrátorskými právy.

Na pozadí využívá payload známou zranitelnost umožňující eskalovat oprávnění na úroveň systému. Dalším krokem je instalace malware na těžbu měny TurtleCoin. Pro udržení se v systému pak malware využívá podepsaný kernel-mode rootkit. Certifikát používaný rootkitem byl vydán certifikační autoritou Verisign, je expirovaný a je na jméno falešné čínské firmy Hangzhou Hootian Network Technology. K dispozici je seznam IoC.

Trickbot je zpět

Podle celosvětového indexu dopadu hrozeb, který vytváří společnost Check Point, se v dubnu bankovní trojan Trickbot poprvé po téměř dvou letech vrátil do top 10 škodlivých kódů použitých k útokům na podnikové sítě.

Vydán byl i žebříček zemí, které jsou nejčastěji terčem kyberútoků. Česká republika se posunula o 19 míst mezi bezpečnější země a v dubnu jí patřila 140. příčka. Slovensko se také drží mezi bezpečnějšími zeměmi (132. místo). Na prvním místě se v Indexu hrozeb umístil nově Mosambik.

Firefox za lepší ochranu soukromí

Firefox bude ve výchozím nastavení blokovat cookies třetích stran pomocí funkce „Enhanced Tracking Protection“. To bude platit pro všechny nové instalace prohlížeče. U již nainstalovaných verzí musí uživatel změnu provést buď ručně nebo počkat na automatické aktivování v následujícím měsíci.

Po správném nastavení funkce uvidíte v adresním řádku, vedle zeleného zámečku, ikonku štítu. Pro upřesnění se nejedná o blokování všech cookies třetích stran, ale pouze o ty, které umožňují sledování vaší aktivity na webu. Funkce „Enhanced Tracking Protection“ bude tedy využívat seznam známých cookies třetích stran. V současné době se jedná o více než 2 500 domén. Nejde však o konečné číslo, Mozilla plánuje seznam dále rozšiřovat.

Textové editory pod palbou

Není to ani 14 dní, co Tavis Ormandy informoval o zranitelnosti umožňující spuštění kódu v notepadu. Jednalo se o zranitelnost využívající tzv. memory corruption, ale přesnější informace se bohužel dozvíme, až bude opravena (nejpozději však do 90 dní).

No a minulý čtvrtek se objevil Proof of concept zneužívající zranitelnost v textových editorech Vim (starší než verze 8.1.1365) a Neovim (starší verze než 0.3.6). Postup zveřejnil výzkumník vystupující pod twitterovým účtem @rawsec. Ve svých poznámkách mimo jiné připomíná, že je dobré vědět, k čemu slouží přepínač -v u utility cat a že je dobré jej čas od času použít. A jako bonus přiložil i demo (klikněte si):

Ve zkratce

- NCKB upozornil na zranitelnosti ve FortiOs ve verzích do 6.0.4 a doporučuje provést upgrade na opravené verze firmware

- RCE zranitelnost v CISCO Industrial Network Director

- Neopravená chyba umožňuje útočníkovi obejít zamčenou obrazovku Windows během RDP sezení

- Neoficiální záplata pro zranitelnost ve Windows 10

- Získání root přístupu k hostu skrz rkt kontejner

- Pro povolení vstupu do USA bude nutné vzdát se soukromí na sociálních sítích

- Útočníci ze skupiny Platinum používají steganografii k maskování C&C komunikace

Pro pobavení

Phishing Attack #Phishing #Attack #Gnu #coccodrille pic.twitter.com/YTfQrrhv75

— defsecnsattack (@defsecnsattack) May 27, 2019

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…