Nové vlastnosti botu TeamTNT

Bezpečnostní výzkumníci firmy Cado Security zjistili, že bot zvaný TeamTNT jako první umí hledat a odcizit přístupové údaje Amazon Web Services (AWS). Jedná se o malware, který napadá instalace Dockeru a těží kryptoměny. Aktivita TeamTNT byla již popsána bezpečnostní firmou Trend Micro, ale nová vlastnost ohledně odcizení přístupových údajů AWS byla přidána teprve nedávno. V současné době také napadá špatně nastavené instalace Kubernetes.

Doporučenou ochranou je následující:

- identifikace systémů s přístupovými údaji AWS a jejich vymazání, v případě, že nejsou potřeba

- použití pravidel firewallu na omezení přístupu k Docker API (nejlépe whitelist)

- kontrola provozu na nežádoucí spojení do kryptoměnově-těžařských rozsahů

- kontrola spojení posílajících přístupové údaje AWS přes HTTP

Kritická zranitelnost serveru Jenkins

Bylo vydáno doporučení ohledně kritické chyby v Jetty web serveru, která vede k memory corruption a je příčinou prozrazení důvěrných informací. Chyba, která je sledována jako CVE-2019–17638 ovlivňuje verze Eclipse Jetty 9.4.27.v20200227 až po verzi 9.4.29.v20200521.

Chyba dovoluje neověřeným útočníkům získat hlavičky HTTP response, které mohou zahrnovat citlivá data jako identifikátory relace, přístupové údaje apod. pro jiného uživatele. Potom, co byly zveřejněny bezpečnostní důsledky, byla uvolněna opravená verze Jetty 9.4.30.v20200611. Jenkins, který obsahuje Jetty, záplatoval chybu ve svém nástroji Jenkins 2.243 a Jenkins LTS 2.235.5. Uživatelům Jenkinse je doporučeno co nejdříve aktualizovat na nejnovější verzi.

Zranitelnost v Concrete5 CMS

Nedávno opravená chyba RCE (remote code execution) v Concrete5 CMS (content management system) vystavila útokům řadu webových stránek, které CMS používají jako např. BASF, GlobalSign a U.S.Army. Zranitelnost, která byla objevena výzkumníky z Edgescan, může být zneužita útočníkem ke vložení reverse shellcode do zranitelných webserverů, což následně umožňuje útočníkům převzetí kontroly nad napadeným serverem.

Uvedenou zranitelností je postižena verze Concrete5 8.5.2. Experti zdůrazňují, že chyba může být zneužita k přidání PHP rozšíření do seznamu povolených rozšíření a následně k načtení souboru, který umožní běh libovolných příkazů. Zranitelnost byla reportována platformou HackerOne v lednu 2020, ale byla opravena s verzí Concrete5 8.5.4. Informace, jak útok reprodukovat, byla uvolněna platformou HackerOne.

Bezpečnostní chyba v IBM Db2

Výzkumníci minulý čtvrtek odhalili detaily zranitelnosti paměti v rodině produktů správy dat IBM Db2. Chyba sledovaná jako CVE-2020–4414 se týká IBM Db2 ve verzích 9.7, 10.1, 10.5, 11.1 a 11.5 na všech platformách a je způsobena špatným použitím sdílené paměti, což umožňuje útočníkům provádět na zranitelném systému neautorizované akce. Uživatelům Db 2 je doporučeno aktualizovat jejich software na nejnovější verzi.

Bezsouborový SSH botnet útočí

Skupina bezpečnostních výzkumníků odkryla sofistikovaný multifunkční peer-to-peer botnet zvaný „FritzFrog“ napsaný v jazyce Go, který od ledna 2020 aktivně napadá SSH servery. Botnet již napadl více než 500 serverů zejména na univerzitách ve Spojených Státech a v Evropě. Jakmile je cílový stroj identifikován, malware provede sérii úkonů včetně hádání hesla hrubou silou a v případě úspěšného napadení cíle infikuje přímo paměť stroje škodlivým kódem a přidá oběť do P2P sítě.

Aby se ukryl, tak malware běží jako ifconfig a NGINX a začne poslouchat na portu 1234, aby mohl přijmout další příkazy k provedení včetně synchronizace oběti s databází síťových sousedů. Co je ještě zajímavé je to, že přenosy škodlivého kódu mezi uzly jsou přenášeny po částech podobně jako v BitTorrentu. Úkolem malware je mimo jiné těžit kryptoměnu Monero a zanechat otevřená zadní vrátka pro připojení vložením veřejného klíče mezi autorizované klíče programu SSH. Obranou je použití autentizace pomocí veřejných klíčů nebo spuštění SSH na nestandardním portu s omezením přístupu jen z určitých IP adres.

Ve zkratce

- Výzkumníci využili chybu v malware Emotet.

- Využití HTML v malwarové kampani Duri.

- Aerolinky bez DMARC záznamu.

- Varování před novým malwarem ze Severní Koreje.

- Prolomení dat v Jižní Africe.

- Výzkumníci varují před chybou v IoT zařízeních

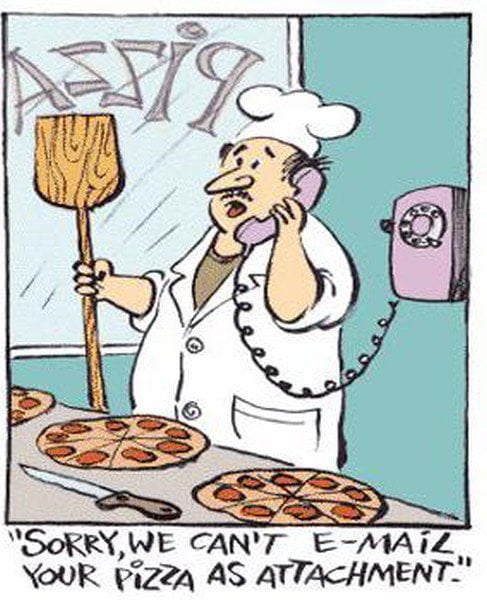

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…