Závážná chyba v obsluze ICMPv6 ve Windows

Minulý týden vydala společnost Microsoft říjnovou sadu záplat obsahující opravy mnoha zranitelností. Ta nejzásadnější, kvůli které je třeba záplatování neodkládat, nese označení CVE-2020–16898 a představuje chybu v jádru operačního systému, konkrétně přetečení bufferu při obsluze volby RDNSS v ohláškách IPv6 směrovačů. Společnost McAffee této zranitelnosti dala přezdívku Bad Neighbor.

Podpora této volby byla do Windows přidána před několika lety a umožňuje nakonfigurovat IPv6 adresy místních DNS serverů bez nutnosti provozovat v síti k tomuto účelu DHCP(v6) server. Laboratořím antivirové společnosti Sophos se podařilo vyrobit příslušnou zprávu protokolu ICMPv6, po jejímž odeslání zranitelný počítač ve stejné síti jako útočník okamžitě zhavaruje. S ohledem na závažnost problému není zdrojový kód útoku zatím zveřejněn; je ale velmi pravděpodobné, že ke zveřejnění dříve nebo později dojde a tento útok bude masivně zneužíván.

2020–10 Patch Tuesday CVE-2020–16898 proof-of-concept from Spike on Vimeo.

Kromě záplatování Microsoft nabízí jen obejití problému vypnutím příslušné funkce, což může pomoci krátkodobě v sítích, kde není použití RDNSS nezbytné. Vypnutí je možné provést tímto příkazem:

netsh int ipv6 set int *INTERFACENUMBER* rabaseddnsconfig=disable Zatím není jisté, zde se útok může šířit i přes směrovače z jiných podsítí, nejspíše ale ne, protože zprávy objevování sousedů jsou ignorovány, pokud mají v hlavičce IP protokolu jinou hodnotu Hop Limit než 255, tedy nejvyšší možnou. Zranitelnost proto nejspíš nebude možné snadno zneužít na správně segmentovaných sítích, které nepřipustí přímou komunikaci zařízení v různých bezpečnostních zónách.

Dobrou zprávou je, že pro útočníka je prakticky téměř nemožné spustit během přetečení bufferu vlastní kód a počítač obětí tak ovládnout. Je tomu tak díky hardeningu systému Windows, který pokus o přepsání zásobníku detekuje a nechá systém raději zhavarovat. Nicméně i samotný pád operačního systému je poměrně nepříjemný důsledek, který může snadno způsobit odepření služby. Záplatujte tedy co nejdříve!

Rozhodnutí Soudního dvora EU o uchovávání provozních dat

Soudní dvůr Evropské Unie v Lucemburku nedávno rozhodl, že vlády nesmí paušálně ukládat data o volání a používání internetu, takzvané data retention. To je v rozporu s nálezem českého Ústavního soudu z května 2019, který naopak sběr dat posvětil.

Odůvodnění rozhodnutí shrnuje ve svém komentáři na blogu CZ.NIC Jaromír Novák, komentář z pohledu ISP připojuje i mluvčí ISP Aliance Rostislav Kocman. Téma podrobně rozebírá také Jan Cibulka z datového oddělení Českého rozhlasu v podcastu Vinohradská 12:

NÚKIB nedoporučuje platit výkupné

Národní úřad pro kybernetickou a informační bezpečnost na svém webu zveřejnil zprávu o postupu vyděračských virů. Tyto viry jsou mnohem častěji cílenější na konkrétní společnost, či veřejnou instituci, které bývají obvykle pod tlakem problém vyřešit rychle a je zde tedy větší ochota zaplatit výkupné. Útočník také může organizaci vyhrožovat zveřejněním odcizených dat.

Úřad zásadně nedoporučuje výkupné platit, mimo jiné i proto, že neexistuje garance, že data budou rozšifrována. Hlavně ale klade důraz na prevenci a to jak v technické rovině, tak i vzděláním zaměstnanců, zejména s ohledem na otevírání příloh e-mailů, což je nejčastější způsob napadení společností.

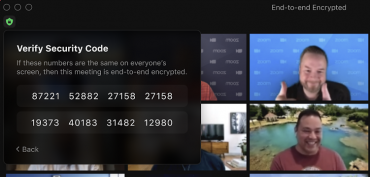

Zoom přichází s podporou koncového šifrování

Globální pandemická situace stále nutí mnohé z nás používat videokonferenční řešení mnohem častěji, než jsme si dříve mysleli. O populárním nástroji Zoom už jsme v postřezích několikrát psali, většinou spíše v negativním světle.

Nyní Zoom testuje skutečné koncové šifrování videokonference, takže by nikdo kromě jednotlivých účastníků neměl mít přístup k přenášenému obrazu a zvuku, včetně textového chatu a sdílené obrazovky či tabule. Vlastní koncové šifrování je součástí Zoomu už delší dobu, až doposud ale sdílený klíč, kterým je relace šifrována, generoval centrální server. Nově bude klíč vyrábět klientská aplikace v roli hostitele a s ostatními klienty jej nasdílí pomocí asymetrické kryptografie.

Důsledkem nového řešení je ovšem nemožnost připojit se ke konferenci před hostitelem, nebo konferenci živě vysílat. Funkce koncového šifrování je v tuto chvíli nabízena jako technické demo, vývojáři se zajímají o zpětnou vazbu od uživatelů.

Začala soutěž The Catch

Již tradičně pořádá sdružení CESNET v rámci měsíce kybernetické bezpečnosti online hru The Catch. Letos účastníci bojují s dosud neznámým virem RANSOMVID-20. Přestože soutěž už běží, stále je možné se přihlásit a otestovat svoje schopnosti.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…