Globální výpadek IT služeb

Masivní výpadek počítačů a serverů s operačním systémem Windows způsobený chybnou aktualizací bezpečnostního softwaru od společnosti CrowdStrike dopadl i na některé firmy a instituce v České republice.

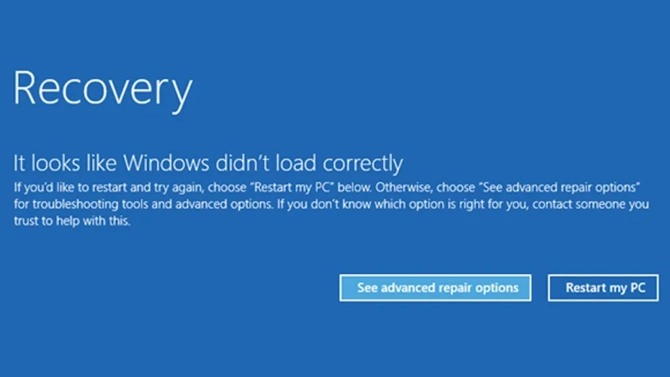

Celosvětový dopad se rozšířil napříč mnoha sektory – letecké společnosti byly nuceny zrušit své lety, některé televizní stanice rušily svá vysílání, zasaženy byly i vládní systémy, bankovní sektor, maloobchod a další. Problém spočíval v aktualizaci bezpečnostního agenta CrowdStrike Falcon Sensor, jež způsobila, že se zařízení dostala do nekonečné smyčky známé jako modrá obrazovka smrti. Řešení vyžaduje manuální zásah a odstranění problémového souboru.

V České republice výpadek způsobil problémy v odbavování na Letišti Václava Havla v Praze, zasáhl pobočky lékáren Benu, Rokycanskou nemocnici, Generali Českou pojišťovnu, Allianz a několik dalších pojišťoven. Podle posledních informací se téměř všechny z nich během víkendu s problémy vyrovnaly.

Samotný výpadek se během několika hodin začal potýkat se zneužíváním ze strany kybernetických aktérů. Bylo zachyceno několik nově zaregistrovaných phishingových domén: crowdstrikebluescreen.com, crowdstrike0day.com, crowdstrike-bsod.com, crowdstrikedoomsday.com, crowdstrikefix.com, crowdstrikedown.com, crowdstriketoken.com, crowdstrikestore.com, crowdstrike.buzz a spousta a dalších.

V zemích Latinské Ameriky aktéři zneužívají situace tak, že pod záminkou poskytnutí opravy distribuují Remcos RAT. Útočný řetězec zahrnuje distribuci souboru archivu ZIP s názvem crowdstrike-hotfix.zip, který obsahuje loader malwaru s názvem Hijack Loader (také známý jako DOILoader nebo IDAT Loader), který následně spustí payload Remcos RAT. Konkrétně archivní soubor obsahuje také textový soubor instrucciones.txt se španělsky psanými pokyny, které své oběti vyzývají ke spuštění spustitelného souboru setup.exe pro vyřešení problému. Obdobné snahy o zneužití situace budou velmi pravděpodobně ještě přibývat. Doporučujeme neustále sledovat další vývoj.

FIN7 prodává vlastní malware AuKill

Hackerská skupina FIN7 (také Sangria Tempest, Carbon Spider a Carbanak Group) byla spatřena při prodeji vlastního nástroje pod názvem AvNeutralizer, jenž slouží k obcházení detekce tím, že ničí software pro ochranu koncových bodů v podnikových sítích.

V nové zprávě společnosti SentinelOne výzkumníci uvádějí, že tento nástroj byl poprvé zaznamenán při útocích ransomwarové operace BlackBasta v roce 2022. Historická telemetrie společnosti ukázala, že nástroj při útocích používalo pět dalších ransomwarových operací, což svědčí o jeho širokém rozšíření.

„Od počátku roku 2023 naše telemetrická data odhalují četné průniky zahrnující různé verze nástroje AvNeutralizer,“ vysvětluje zpráva výzkumníka společnosti SentinelOne Antonia Cocomazziho. „Přibližně 10 z nich je připisováno narušení ransomwarem řízeným člověkem, jenž nasadil známé payloady RaaS včetně AvosLocker, MedusaLocker, BlackCat, Trigona a LockBit.“

Další průzkum odhalil, že aktéři vystupující pod přezdívkami „goodsoft“, „lefroggy“, „killerAV“ a „Stupor“ prodávali od roku 2022 na ruskojazyčných hackerských fórech „AV Killer“ za ceny od 4 000 do 15 000 dolarů.

Zpráva společnosti Sophos z roku 2023 podrobně popisuje, jak AvNeutralizer/AuKill zneužíval legitimní ovladač SysInternals Process Explorer k ukončování antivirových procesů běžících na zařízení. Aktéři tvrdili, že tento nástroj lze použít k likvidaci jakéhokoliv antivirového/EDR softwaru, včetně Windows Defender a produktů společností Sophos, SentinelOne, Panda, Elastic a Symantec.

Společnost SentinelOne nyní zjistila, že FIN7 aktualizoval nástroj AVNeutralizer tak, aby využíval ovladač ProcLaunchMon.sys systému Windows k narušení procesů, aby přestaly správně fungovat. Aby FIN7 přidala na věrohodnosti své současné kampaně, vytvořila falešnou bezpečnostní společnost Bastion Secure, která najímala pentestery a vývojáře pro ransomwarové útoky, aniž by uchazeči věděli, jak je jejich práce dále využívána.

„AvNeutralizer používá kombinaci ovladačů a operací k vytvoření selhání v některých specifických implementacích chráněných procesů, což nakonec vede ke stavu odepření služby,“ vysvětluje SentinelOne. Nástroj využívá ovladač monitoru TTD ProcLaunchMon.sys, který je ve výchozí instalaci systému k dispozici v adresáři systémových ovladačů, ve spojení s aktualizovanými verzemi ovladače Process Explorer s verzí 17.02 (17d9200843fe0eb224644a61f0d1982fac54d844), který byl hardenovaný proti zneužití operací napříč procesy a v současné době není blokován seznamem WDAC společnosti Microsoft.

Společnost SentinelOne nalezla další vlastní nástroje a malware používané společností FIN7, o nichž není známo, že by byly prodávány jiným aktérům. Jde o Powertrash (backdoor pro PowerShell), Diceloader (backdoor pro C2), Core Impact (sada nástrojů pro penetrační testování) a backdoor založený na SSH.

Výzkumníci varují, že neustálý vývoj a inovace nástrojů a technik společnosti FIN7, stejně jako prodej jejího softwaru, z ní činí významnou hrozbu pro podniky po celém světě. To, že skupina používá více pseudonymů a spolupracuje s dalšími kyberzločineckými subjekty, ztěžuje její atribuci a ukazuje na její pokročilé operační strategie.

FIN7 je pravděpodobně ruská hackerská skupina aktivní od roku 2013. Zpočátku se zaměřovala na finanční podvody, např. krádeží debetních a kreditních karet. Později se přesunula k ransomwarovým operacím (RaaS) – byla spojena s platformami DarkSide a BlackMatter a pravděpodobně také s operací ransomwaru BlackCat. Jako prvotní vektor útoku si skupina vybírá phishing, který se vydává např. za BestBuy za účelem zasílání škodlivých USB klíčů a vývoje vlastního malwaru a nástrojů.

Chyba v Cisco SSM On-Prem umožňuje změnit hesla uživatelů

Společnost Cisco opravila zranitelnost s maximální závažností, která útočníkům umožňuje změnit heslo libovolného uživatele na zranitelných licenčních serverech Cisco Smart Software Manager On-Prem (Cisco SSM On-Prem), včetně jejich správců.

Chyba se týká také instalací SSM On-Prem starších než verze 7.0, známých jako Cisco Smart Software Manager Satellite (SSM Satellite). SSM On-Prem jako komponenta Cisco Smart Licensing pomáhá poskytovatelům služeb a partnerům společnosti Cisco při správě zákaznických účtů a produktových licencí.

Tato kritická bezpečnostní chyba, sledovaná jako CVE-2024–20419, je způsobena neověřenou slabinou při změně hesla v systému ověřování SSM On-Prem. Úspěšné zneužití umožňuje neautentifikovaným vzdáleným útočníkům nastavit nová uživatelská hesla bez znalosti původních přihlašovacích údajů. „Tato zranitelnost je způsobena nesprávnou implementací procesu změny hesla. Útočník může tuto zranitelnost zneužít odesláním podvržených HTTP požadavků do napadeného zařízení,“ vysvětlila společnost Cisco. Úspěšné zneužití by mohlo útočníkovi umožnit přístup k webovému uživatelskému rozhraní nebo rozhraní API s právy napadeného uživatele.

Společnost uvádí, že pro systémy postižené touto bezpečnostní chybou není k dispozici žádné řešení a všichni správci musí přejít na opravenou verzi, aby zabezpečili zranitelné servery ve svém prostředí. Tým PSIRT (Product Security Incident Response Team) společnosti Cisco zatím nenašel důkazy o veřejném Proof of Concept exploitu nebo pokusech o zneužití této chyby.

V dubnu společnost Cisco varovala, že státem podporovaná hackerská skupina (sledovaná jako UAT4356 a STORM-1849) zneužívala dvě další chyby nultého dne (CVE-2024–20353 a CVE-2024–20359). Od listopadu 2023 útočníci využívali tyto dvě chyby proti firewallům Adaptive Security Appliance (ASA) a Firepower Threat Defense (FTD) v kampani nazvané ArcaneDoor, která se zaměřovala na vládní sítě po celém světě.

Únik 15 milionů e-mailů uživatelů Trello

Hackeři zveřejnili více než 15 milionů e-mailových adres spojených s účty Trello, ke kterým se dostali v lednu tohoto roku pomocí nezabezpečeného API rozhraní.

Trello je online nástroj pro správu projektů, který vlastní společnost Atlassian. Firmy jej běžně používají k organizaci dat a úkolů do nástěnek, karet a seznamů.

V lednu BleepingComputer informoval, že aktér známý jako „emo“ prodával profily 15 115 516 členů Trello na populárním hackerském fóru. Zatímco téměř všechny údaje v těchto profilech jsou veřejnými informacemi, každý profil obsahoval také neveřejnou e-mailovou adresu spojenou s účtem uživatele. Společnost Atlassian sice tehdy nepotvrdila, jakým způsobem byla data odcizena, ale emo pro BleepingComputer uvedl, že byla shromážděna pomocí nezabezpečeného rozhraní REST API, jenž vývojářům umožňovalo dotazovat se na veřejné informace o profilu na základě ID Trello, uživatelského jména nebo e-mailové adresy uživatele.

Aktér vytvořil seznam 500 milionů e-mailových adres a vložil jej do rozhraní API, aby zjistil, zda jsou spojeny s účtem Trello. Tento seznam pak zkombinoval s vrácenými informacemi o účtu a vytvořil členské profily pro více než 15 milionů uživatelů.

V minulém týdnu emo sdílel celý seznam 15 115 516 profilů na hackerském fóru Breached za osm kreditů webu (v hodnotě 2,32 USD). Tyto informace mohou být použity při cílených phishingových útocích ke krádeži citlivějších informací, například hesel. emo také uvádí, že údaje mohou být použity k doxxingu, což aktérům umožňuje propojit e-mailové adresy s lidmi a jejich přezdívkami.

Nezabezpečené API rozhraní se stalo oblíbeným cílem aktérů, kteří jej zneužívají ke kombinaci veřejných profilů a neveřejných informací, jako jsou e-mailové adresy a telefonní čísla. V roce 2021 aktéři zneužili API rozhraní k propojení telefonních čísel s účty na Facebooku a vytvořili profily 533 milionů uživatelů. V roce 2022 došlo k podobnému narušení na Twitteru, když aktéři zneužili nezabezpečené API rozhraní k propojení telefonních čísel a e-mailových adres milionů uživatelů. Nedávno bylo nezabezpečené API rozhraní společnosti Twilio zneužito k potvrzení telefonních čísel 33 milionů uživatelů aplikace Authy pro vícefaktorové ověřování.

Vzhledem k tomu, že mnoho lidí publikuje na sociálních sítích anonymně, tyto údaje je umožnily demaskovat, což představuje značné riziko pro jejich soukromí.

Microsoft opravil chybu v bezpečnostních upozorněních

Společnost Microsoft opravila chybu v aplikaci Outlook, která se objevovala už od února tohoto roku a která po instalaci prosincových bezpečnostních aktualizací aplikace Outlook Desktop vyvolávala nesprávná bezpečnostní upozornění.

Společnost chybu přiznala na začátku února po jejím nahlášení mnoha uživateli služby Microsoft 365. Při dvojkliku na soubory kalendáře ICS se zobrazovala neočekávaná varování „Toto umístění může být nebezpečné“ a „Microsoft Office identifikoval potenciální bezpečnostní problém“.

Výstrahy byly označeny jako chybné a byly způsobeny bezpečnostními aktualizacemi aplikace Outlook. Tyto aktualizace opravovaly zranitelnost spočívající v prozrazení informací (CVE-2023–35636), která útočníkům umožňovala ukrást NTLM hashe pomocí podvržených souborů. Ukradené hashe mohly být použity k provedení pass-the-hash útoků na systémy Windows, získání přístupu k citlivým datům nebo k laterálnímu pohybu v síti.

Společnost tento problém opravila na začátku dubna, ale poté, co jej poskytla uživatelům Office Insider v kanálu Beta, opravu stáhla zpět. „Tým Outlooku zjistil problémy s opravou během jejího testování v kanálech Insider,“ uvedl Microsoft.

V nové aktualizaci v minulém týdnu však společnost uvedla, že problém byl nakonec opraven ve veřejné aktualizaci aplikace Outlook Desktop z 9. července.

Zákazníkům, kteří použili řešení doporučené společností Microsoft – vyžadující přidání klíčů registru, které by bezpečnostní upozornění deaktivovaly – se doporučuje, aby je před instalací opravených sestavení aplikace Outlook zrušili, aby se ujistili, že chyba byla odstraněna. „Pokud se rozhodnete použít klíč registru, mějte na paměti, že zastaví výzvy k zadání bezpečnostního upozornění pro všechny typy souborů, nikoliv pouze pro soubory s příponou .ICS,“ uvedl Microsoft.

Minulý měsíc společnost Microsoft také oznámila, že do 16. září sdílela dočasnou opravu chyby, která uživatelům služby Microsoft 365 znemožňovala odpovídat na zašifrované e-maily pomocí desktopového klienta Outlook.

Společnost Kaspersky ukončuje svou činnost v USA

Ruská kyberbezpečnostní společnost a poskytovatel antivirového softwaru Kaspersky Lab začal 20. července ukončovat svou činnost ve Spojených státech.

V prohlášení pro BleepingComputer společnost také potvrdila, že propustí své zaměstnance v USA. Nezávislá novinářka Kim Zetterová, která se zabývá kybernetickou bezpečností, jako první uvedla, že se to bude týkat „méně než 50 zaměstnanců v USA“.

Kaspersky se k tomuto kroku rozhodl po uvalení sankcí Úřadem pro kontrolu zahraničních aktiv (OFAC) amerického ministerstva financí z 21. června na dvanáct vedoucích pracovníků Kaspersky Lab za působení v ruském technologickém sektoru, zmrazil jejich aktiva v USA a znemožnil jim přístup k nim, dokud nebudou sankce zrušeny.

Ministerstvo obchodu rovněž zařadilo společnosti AO Kaspersky Lab, OOO Kaspersky Group (Rusko) a Kaspersky Labs Limited (Velká Británie) na svůj seznam subjektů a znemožnilo tak jakýmkoliv americkým podnikům obchodovat s nimi.

„Dnešní konečné rozhodnutí a zařazení na seznam subjektů je výsledkem dlouhého a důkladného šetření, které zjistilo, že pokračování činnosti společnosti ve Spojených státech představuje riziko pro národní bezpečnost – vzhledem k útočným kybernetickým schopnostem ruské vlády a schopnosti ovlivňovat nebo řídit činnost společnosti Kaspersky, které nelze řešit prostřednictvím opatření ke zmírnění dopadů, která nejsou úplným zákazem,“ uvedl Úřad pro průmysl a bezpečnost.

O den dříve zakázal Úřad pro průmysl a bezpečnost (BIS) ministerstva obchodu s platností od 29. září společnosti také prodej jejího softwaru a dodávání aktualizací antiviru Kaspersky kvůli možným kybernetickým bezpečnostním rizikům pro národní bezpečnost.

V reakci na ukončení svých aktivit v USA společnost oznámila, že svým zákazníkům umožní jako dárek na rozloučenou používat bezpečnostní produkty po dobu šesti měsíců zdarma.

Nové reklamy na Facebooku obsahují infostealery

Kyberzločinci zneužívají firemní stránky a reklamy na Facebooku k propagaci falešných motivů pro systém Windows, které nic netušící uživatele infikují malwarem SYS01 kradoucím hesla.

Výzkumníci společnosti Trustwave uvedli, že aktéři propagují také falešné soubory ke stažení pro pirátské hry a software, Sora AI, tvůrce 3D obrázků a One Click Active.

Ačkoliv používání reklamy na Facebooku k šíření malwaru není nic nového, kvůli masivnímu dosahu platformy představují tyto kampaně významnou hrozbu. Aktéři zobrazují reklamy, bezplatné stahování her a software k aktivaci krakování populárních aplikací, jako jsou Photoshop, Microsoft Office a Windows.

Tyto reklamy jsou propagovány prostřednictvím nově vytvořených firemních stránek na Facebooku nebo únosem stávajících stránek. Při použití unesených stránek na Facebooku je aktéři přejmenují tak, aby odpovídaly tématu jejich reklamy a propagovaly stahování u členů stávajících stránek. „Stojí za to zdůraznit, že každá z těchto stránek byla v různých obdobích spravována osobami nacházejícími se buď ve Vietnamu, nebo na Filipínách.“

Společnost Trustwave uvádí, že aktéři vybírají tisíce reklam pro každou kampaň. Nejlepší kampaně se jmenují blue-softs (8 100 reklam), xtaskbar-themes (4 300 reklam), newtaskbar-themes (2 200 reklam) a awesome-themes-desktop (1 100 reklam).

Když uživatel Facebooku klikne na reklamu, dostane se na webové stránky hostované na serverech Google Sites nebo True Hosting, které se tváří jako stránky pro stažení propagovaného obsahu reklamy. Stránky True Hosting slouží především k propagaci webové stránky Blue-Software, která nabízí údajně bezplatné stažení softwaru a her.

Kliknutím na tlačítko „Stáhnout“ prohlížeč stáhne archiv ZIP pojmenovaný podle konkrétní položky. Například stažení falešných motivů pro Windows bylo v archivu s názvem „ Awesome_Themes_for_Win_10_11.zip “ a pro Photoshop „ Adobe_Photoshop_2023.zip “.

Ačkoliv si stahující mohou myslet, že nyní získávají bezplatnou aplikaci nebo hru, ve skutečnosti stahují malware SYS01 pro krádež jejich informací. Tento malware byl poprvé objeven společností Morphisec v roce 2022 a využívá kolekci spustitelných souborů, knihoven DLL, skriptů PowerShell a skriptů PHP k instalaci malwaru a krádeži dat z infikovaného počítače.

Po načtení hlavního spustitelného souboru archivu se pomocí sideloadingu DLL načte škodlivá knihovna, která začne nastavovat operační prostředí malwaru. To zahrnuje spuštění skriptů PowerShell, které zabrání spuštění škodlivého softwaru ve virtualizovaném prostředí, aby se vyhnul detekci, přidání vyloučení složek v programu Windows Defender a konfiguraci operačního prostředí PHP pro načtení škodlivých skriptů.

Hlavní payload malwaru SYS01 se skládá z PHP skriptů, které vytvářejí naplánované úlohy pro perzistenci a kradou data ze zařízení. Ukradená data zahrnují soubory cookie prohlížeče, přihlašovací údaje uložené v prohlížeči, historii prohlížeče a peněženky s kryptoměnami.

Součástí malwaru je také úloha, která využívá soubory cookie Facebooku nalezené v zařízení ke krádeži informací o účtu na webu sociální sítě:

- Získává osobní profilové informace, jako je jméno, e-mail a datum narození,

- Stahuje podrobné údaje o reklamním účtu, včetně výdajů a způsobů platby,

- Údaje včetně firem, reklamních účtů a firemních uživatelů, což poukazuje na hloubku přístupu ke komerčním a citlivým finančním údajům,

- Podrobnosti týkající se stránek Facebooku spravovaných uživatelem, včetně počtu sledujících a rolí.

Ukradená data jsou před odesláním útočníkům dočasně uložena ve složce %Temp%.

Ukradené soubory cookie a hesla mohou být později prodány dalším aktérům nebo použity k prolomení dalších účtů oběti, zatímco údaje ze sítě Facebook budou pravděpodobně použity k únosu dalších účtů pro budoucí malvertisingové kampaně.

Společnost Trustwave uvádí, že tato malvertisingová kampaň se neomezuje pouze na Facebook, ale podobné profily se zakládají i na LinkedIn a YouTube.

Ve zkratce

- APT41 infiltrovala sítě v Itálii, Španělsku, na Tchaj-wanu, v Turecku a ve Velké Británii

- V Británii byl zatčen 17letý mladík napojený na skupinu Scattered Spider

- Dva ruští občané se přiznali k útokům ransomwarem LockBit

- Zranitelnosti SAP AI vystavují data zákazníků kybernetickým útokům

Pro zasmání

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…