Zneužívání zranitelnosti XORtigate

Společnost Fortinet počátkem týdne publikovala záplatu pro kritickou zranitelnost postihující její produkty, které poskytují funkcionalitu SSL VPN koncentrátorů. Zranitelnosti byl přiřazen identifikátor CVE-2023–27997 a v rámci bezpečnostní komunity získala rovněž označení XORtigate.

Zranitelnost, která má dle výrobce dočasné CVSS skóre 9,2, je typu heap overflow a umožňuje neautentizovanému vzdálenému útočníkovi spouštět na zranitelných systémech libovolný kód (tzv. remote code execution). Detailní popis zranitelnosti je k dispozici na stránkách bezpečnostního týmu, který zranitelnost původně objevil a nahlásil společnosti Fortinet.

V průběhu týdne detekoval vyhledávač Shodan na internetu přes 512 000 firewallů Fortigate (z toho cca 4 300 v ČR), které by mohly být zranitelností potenciálně postiženy. Přestože vybrané systémy již budou bezpochyby záplatovány, mj. i v důsledku toho, že na zranitelnost od počátku týdne mohutně upozorňoval jak výrobce, tak odborná média nebo CISA či NÚKIB, lze předpokládat, že počty nezáplatovaných zařízení budou stále relativně vysoké. To je problematické zejména vzhledem ke skutečnosti, že dle informací CISA je již zranitelnost aktivně zneužívána útočníky.

Přestože v době přípravy tohoto textu ještě nebyl k dispozici volně dostupný proof of concept exploit, lze vlastníkům a administrátorům zranitelných systémů doporučit nejen urychleně aplikovat relevantní záplatu, ale rovněž prověřit, zda v mezidobí již nebylo jejich prostředí kompromitováno. Pro úplnost je vhodné uvést, že v případech, kdy není možné relevantní záplatu aplikovat je možné zneužití zranitelnosti zabránit pouze použitím workaroundu v podobě vypnutí funkcionality SSL-VPN na postižených zařízeních.

Pokračující zneužívání zranitelnosti v nástroji MOVEit

Koncem minulého týdne publikovala společnost Progress Software záplaty pro nově objevenou zranitelnost ve svých produktech MOVEit Transfer a MOVEit Cloud, které jsou užívány řadou organizací po celém světě pro přenos a sdílení souborů.

Zranitelnost, jíž byl přiřazen identifikátor CVE-2023–35036, je typu SQL injection a byla (spolu s další kritickou zranitelností) identifikována v rámci interně prováděné analýzy kódu, k níž se společnost Progress odhodlala poté, co jinou SQL injection zranitelnost (CVE-2023–34362) začali v průběhu května masivně zneužívat útočníci, zejména pak skupina za ransomwarem Cl0p.

Té se v uplynulých týdnech podařilo získat s pomocí výše zmíněné zranitelnosti data velkého počtu organizací, které začala vydírat hrozbou zveřejnění citlivých informací, přičemž jim poskytla možnost začít vyjednávat o výkupném nejpozději do 14. června.

Po uplynutí této lhůty publikovala skupina na svých stránkách první část seznamu institucí, jejichž data se jí podařilo získat.

Mezi postižené organizace zřejmě patří například Shell, BBC, British Airways, stát New York, telekomunikační regulátor Velké Británie nebo ministerstvo energetiky Spojených států.

Lze očekávat, že útoky na nezáplatované systémy MOVEit budou i nadále pokračovat, mj. vzhledem k tomu, že pro výše diskutovanou zranitelnost je v současnosti již k dispozici volně dostupný proof of concept exploit.

CISA vydala nařízení požadující odstranění konfiguračních rozhraní z internetu

Cybersecurity and Infrastructure Security Agency (CISA), americký úřad pro kybernetickou bezpečnost, v úterý publikoval nařízení, v němž ukládá federálním organizacím v USA povinnost odstranit z internetu konfigurační rozhraní jimi provozovaných systémů. Konkrétně se nařízení vztahuje na síťové a bezpečnostní prvky a konfigurační rozhraní serverů (např. iLO a iDRAC).

Přestože se to může zdát překvapivé, podobných konfiguračních rozhraní je z internetu přístupný relativně velký počet. Pro ilustraci lze uvést například že loňský výzkum zaměřený na identifikací serverů HP s rozhraním iLO publikovaným do internetu identifikoval globálně přes 20 000 takových systémů, přičemž řada z nich používala neaktuální a zranitelné verze softwaru.

Výše popsaný krok ze strany CISA lze dávat do souvislosti mj. s posunem v zaměření kybernetických operací čínských skupin, které byly historicky orientovány zejména na špionáž, nicméně v současnosti se začínají zaměřovat i na aktivity zaměřené na narušení fungování kritické infrastruktury.

Přestože diskutované nařízení pochopitelně nemá žádný dopad do českého prostředí, vzhledem k tomu, že jeho obsah lze považovat za shrnutí obecné dobré bezpečnostní praxe, je na místě doporučit dodržování či alespoň zohlednění jeho požadavků i jakékoli „domácí“ organizaci.

Další zajímavosti

- Francie obvinila Rusko z dezinformační kampaně, při níž byly použity falešné webové stránky vládních institucí a významných zpravodajských organizací

- Jižní Korea obvinila svého severního souseda z vytvoření falešného webového portálu kopírujícího největší jihokorejský vyhledávač ve snaze získat citlivá osobní data

- Systémy společnosti Omnipol byly údajně zasaženy kybernetickým útokem

- VMware záplatoval zero-day zranitelnost v ESXi aktivně využívanou čínskými aktéry

- Skupina Killnet pohrozila útoky na globální finanční systémy

- Proruská skupina NoName pokračuje v DDoS útocích proti systémům švýcarských institucí

- V nové kampani cílící na rusky hovořící hráče hry Enlisted je užíván falešný ransomware WannaCry

- Nový výzkum ukazuje, že elektronické podpisy v moderních Office dokumentech úspěšně podvrhovat

- Německou univerzitu v Kaiserslauternu zasáhnul ransomware

- Protesty v souvislosti se výší poplatků za užívání API způsobily tříhodinovou nedostupnost služby Reddit

- Spojené státy obvinily dva muže z největší kryptoměnové krádeže všech dob po více než deseti letech od její realizace

- NÚKIB publikoval pravidelné měsíční shrnutí nahlášených bezpečnostních incidentů

- Na společnost Microsoft byla podána žaloba v souvislosti s neoprávněným přístupem k databázi uniklých přihlašovacích údajů

- Ukrajinská policie zlikvidovala skupinu šířící s pomocí botů dezinformace

- Služba pro zvyšování kvality obrázků v prohlížeči Edge odesílá všechny zobrazené obrázky na servery společnosti Microsoft

- Rumunský provozovatel bulletproof hostingu, který pomáhal šířit malware Gozi, Zeus a BlackEnergy byl odsouzen k tříletému trestu odnětí svobody

- V krátkém čase byl zatčen již třetí člen skupiny distribuující ransomware LockBit

- iOS 17 by v EU mohl podporovat sideloading aplikací

- Nový návrh zákona v USA zakazuje zasílat osobní data do „rizikových“ zemí

- Společnost Spotify dostala pokutu 58 milionů SEK v souvislosti s porušováním požadavků GDPR

- Falešné profily bezpečnostních specialistů byly využívány pro šíření škodlivého kódu

- Vybrané kryptografické čipy užívané americkými státními institucemi pochází od výrobce s vazbami na čínskou armádu

- Ministerstvo dopravy upozornilo na kompromitaci svého facebookového účtu

- Microsoft ohlásil spuštění „preview“ pro funkci sandboxingu 32-bitových aplikací ve Windows 11

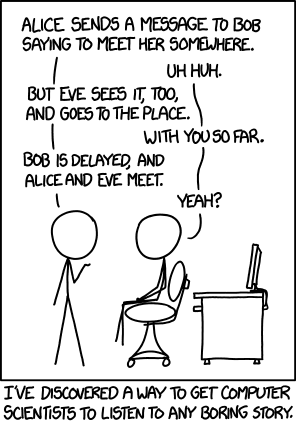

Pro pobavení

Changing the names would be easier, but if you're not comfortable lying, try only making friends with people named Alice, Bob, Carol, etc.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…