Okénko do světa iluzí

Podívejme se na úvod do světa iluzí. Ošálit lidský zrak a pozornost je poměrně snadné a kromě kouzelníků, u jejichž představení se diváci rádi baví, nás klamou ještě i jiní profesionálové. Z jejich úspěchů má ovšem radost málokdo. Hovoříme o tvůrcích phishingových podvodů a nových metodách v přelstění našich nedokonalých smyslů.

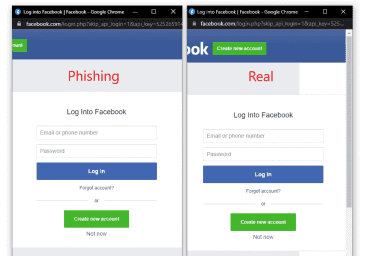

Jednou z nich je útok typu prohlížeč v prohlížeči (browser-in-the-browser, BitB). Penetrační tester, který si říká mr.d0×, ve svém článku popsal způsob, jak lze pomocí BitB zfalšovat SSO dialogové okno při přihlašování ke službě prostřednictvím Googlu, Facebooku, Applu, Microsoftu a dalších poskytovatelů identity. Mezi pravým a falešným přihlašovacím oknem je minimální rozdíl a za pomoci JavaScriptu lze ošetřit i takové detaily, jako je zobrazení informací o ověření serveru při najetí myší na adresní řádek.

BitB samozřejmě pečlivý uživatel odhalí, např. díky tomu, že mu přihlašovací údaje ve falešném okně nepředvyplní správce hesel. Jenže ne každý v každodenním stresu zareaguje vždy správně a s těmito novými metodami v sítích podvodníků není těžké uvíznout.

O chlup chutnější maliny

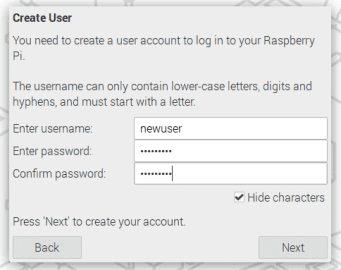

Raspberry Pi významně zvýšilo bezpečnost svých malých počítačů. Na rozdíl od řady jiných OS totiž po instalaci Raspbianu, nejčastějšího systému, který bývá na Maliny instalován, mohl až dosud zůstat vytvořený výchozí uživatel pi s nastaveným výchozím heslem raspberry, což mohlo být sice pohodlné pro konfiguraci nových zařízení, ale zároveň to byl snadný cíl pro útočníky.

Nyní je výchozího uživatele nutné nastavit v instalačním průvodci a to včetně jeho jména. To sice může být pi a heslo mu lze nastavit raspbian, aby mohl být použit software, který pi z nějakého důvodu vyžaduje, ale průvodce uživatele varuje, že tento výběr není dobrý nápad.

Raspberry Pi touto změnou kromě zvýšení bezpečnosti svých zařízení reaguje také na úpravu legislativy, která se v řadě zemí chystá. V souvislosti s pandemií totiž začalo využívat výpočetní techniku masověji mnohem více uživatelů. O Maliny a jim podobné počítače vzrostla poptávka i díky tomu, že se jedná o levná výpočetní zařízení. Vlády proto budou přistupovat k zákazům prodeje zařízení s výchozím nastavením, aby tak účinně zamezily kybernetickým hrozbám, které tyto produkty mohou způsobovat.

Chrome s vysvětlivkami

Po novém bezpečnostním opatření sáhl také Google. V jeho prohlížeči Chrome se objevil průvodce nastavením osobní ochrany. Ten byl vyvinut inženýry z Centra Googlu zaměřeného na bezpečnost Internetu (GSEC). Průvodce komentuje každé dílčí nastavení a vysvětluje jeho význam. Poprvé se s ním uživatelé setkají v nadcházející jubilejní verzi 100 svého oblíbeného prohlížeče a naleznou jej v nastavení pod kartou Ochrana soukromí a zabezpečení.

I laikovi by tedy měly být dostatečně vysvětleny např. volby nastavující cookies, synchronizaci historie či bezpečného prohlížení, a jak jejich přepnutí ovlivní chování prohlížeče. Než se nová verze objeví, mohou si uživatelé zkontrolovat svá nastavení současným nástrojem, který se objeví po zadání chrome://settings/safetyCheck do URL políčka a zkontroluje, jak je či není momentálně Chrome zabezpečen.

Mohu si od vás, prosím, zavolat?

Podívejme se na několik novinek z oblasti kyberimunologie, o kterých se v posledních dnech hovoří. První z nich je CVE-2022–22292 týkající se Androidu na zařízeních Samsung. Jejich systémová aplikace Telefon měla před únorovou aktualizací nezabezpečená vrátka, přes která lze z jiných aplikací provést tovární nastavení telefonu, volat na jakékoliv číslo, nainstalovat či odinstalovat aplikaci, nebo nainstalovat certifikát nové kořenové autority do úložiště důvěryhodných autorit, a to vše zcela bez souhlasu a vědomí uživatele. Více informací se lze dočíst ve zprávě společnosti Kryptowire, která se zabývá bezpečností mobilních zařízení. Ta předala svůj nález společnosti Samsung už 27. listopadu minulého roku.

Útok dřevcem

V polovině března bylo vydáno CVE-2022–0778 popisující zranitelnost OpenSSL, která může být zneužita k DoS útoku. O tomto problému jste se již mohli dozvědět v dřívějších postřezích. Stačí této knihovně předhodit certifikát s vadnými parametry eliptické křivky (konkrétně pokud modul není prvočíslo) a funkce BN_mod_sqrt(), která tyto parametry zpracovává, se zacyklí. Tato chyba, objevená výzkumníkem Tavisem Ormandym z Google Project Zero, byla opravena 15. března ve verzích OpenSSL 3.0.2, 1.1.1n a 1.0.2z.

Mimo jiné tato zranitelnost způsobila problémy také zařízením společnosti Palo Alto Network, neboť PAN-OS jejich firewallů a VPN a XDR produktů knihovnu OpenSSL používá. Záplatovanou aktualizaci systému lze očekávat někdy v týdnu od 18. dubna, jak společnost oznámila. Než budou záplaty vydané, mohou předplatitelé Threat Prevention povolit Threat ID 92409 a 92411, čímž sníží riziko zneužití svého zařízení.

Závadná lambda sonda

Společnost Cado Security minulou středu zveřejnila svůj výzkum, jež odhalil činnost malwaru Denonia (nesoucího jméno podle domény přes kterou komunikuje). Ten je unikátní tím, že zatím jako jediný cílí pouze na službu Lambda nabízenou Amazonem (AWS). Lambda je cloudová služba hojně využívaná malými a středními firmami z celého světa pro údržbu systémů, logování a další účely, při kterých se hodí vzdálené spuštění kódu.

Když výzkumníci za Cado Security analyzovali kód Denonie, našli jména proměnných, která dávají smysl jen při spuštění v Lambdě. Při dalším zkoumání našli také vazby na lambdí knihovny třetích stran zveřejněné na GitHubu. Podle dalších zjištění Denonia využívá DoH, čímž se, podle výzkumného týmu, snaží zabránit, aby AWS nezjistily vyhledávání blacklistovaných domén. Zatím nebyl s jistotou zjištěn vektor útoku. Pravděpodobně se Denonia dostává do Lambdy skrze špatně zabezpečená nastavení, ze kterých získá přístupová oprávnění či privátní klíče.

Zbývá už jen dodat k čemu vlastně malware slouží. Záměry jeho tvůrců jsou pravděpodobně čistě finanční, Denonia „pouze“ těží kryptoměnu. Je ovšem třeba zdůraznit, že zatím. Jedná se o sofistikovaný počin útočníků, kteří se dokázali vetřít do cloudové infrastruktury, a tento úspěch může být v budoucnu zneužit k něčemu mnohem horšímu, varují vědci z Cado Security.

Otrávené jablko

S posledním dnešním problémem se dostáváme pro změnu k Applům. Ten má označení CVE-2022–22639 a objevili jej v Trend Micru. V macOSu běží démon suhelperd, který pomáhá při aktualizaci softwaru. Běží s rootovskými právy a přes IPC nabízí některé základní systémové instalační funkce. Aby je mohl poskytovat, má udělena speciální oprávnění, která obcházejí kontroly integrity systému. Tím je velmi zajímavý pro škodiče.

Klienti, kteří mohou funkce démona využít, musí být samozřejmě autorizovaní. Jenže bohužel právě v autorizaci klientů je několik chyb, které umožní útočníkovi provést eskalaci práv. Uvedená zranitelnost byla zalátána prostřednictvím bezpečnostní aktualizace macOS Monterey 12.3.1.

Dva zajímavé odkazy

- Události z války Do dnešních postřehů se bohužel detailněji nevešly čerstvé válečné události, jsou však zpřehledněny na této stránce.

- Tisková zpráva 2021 Avast Global PC Risk Report Tisková zpráva Avastu informující o tom, jak si loni stály naše počítače v bezpečnosti.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…