Kritická zranitelnost v protokolu RPC

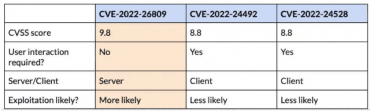

Součástí Microsoft patch Tuesday byly tři zranitelnosti, které se týkají Remote Procedure Call (RPC) runtime, z nichž jedna nevyžaduje interakci uživatele a jedná se tedy o zero-click zranitelnost s CVSS skóre 9.8. RPC je protokol typu klient-server, který slouží ke vzdálenému volání procedur. Jakýkoliv příkaz je vykonáván se stejným oprávněním, jako má RPC server samotný, což v může v některých případech znamenat plný administrátorský přístup na úrovni SYSTEM.

Společnost Akamai publikovala technický popis zranitelnosti na svém blogu a lokalizovala chybu heap buffer overflow v knihovně rpcrt4.dll. Tato knihovna není používána pouze službami společnosti Microsoft, ale i produkty třetích stran. Potenciální exploit se tedy může objevit poměrně rychle a využití zranitelnosti jako červa by mohlo znamenat, že ho využijí ransomware skupiny.

Microsoft, Akamai a další společnosti vydaly bezpečnostní doporučení, které je důležité akcentovat. Zajímavá čísla pro RPC ukazuje i databáze Shodan, podle které je na internetu volně přístupných přes milion portů 445.

Špehují nás videokonferenční aplikace, i když nechceme?

Zajímavá studie University of Wisconsin-Madison odhaluje, jak se chovají nejpoužívanější videokonferenční aplikace, pokud je stisknuté tlačítko ztlumení přímo v aplikaci. Tým sledoval, jak aplikace využívá zvukový signál ze zvukových ovladačů různých operačních systémů. Vědci dále sledovali, jak jsou data odesílána přes počítačovou síť, a porovnávali rozdíl mezi normální komunikací a komunikací se stisknutým tlačítkem ztlumit.

Tímto způsobem odhalili, že všechny testované aplikace minimálně čas od času zvukovou stopu na své servery odesílají, a to i přesto, že je stisknuto zmiňované tlačítko ztlumit. Jedna aplikace dokonce odesílala zvukové informace bez jakékoliv změny oproti neztlumené komunikaci.

Vědci dále zkoušeli identifikovat zachycené části zvukové stopy z aplikací odesílajících během ztlumení. Pro rozpoznání častých denních aktivit použili strojové učení a byli takto schopni rozpoznat vzorky s přesností přes osmdesát procent. Vzhledem k tomu, kolik aplikací s povolením používat mikrofon používáme na osobní počítačích i mobilních zařízeních, je otázka ohledně sdílení informací a soukromí nasnadě. Navíc přístup aplikací ke zvukové stopě nejde tak jednoduše fyzicky zabránit, jako v případě videa.

Jedno z největších fór s kradenými informacemi je offline

Fórum RaidForums bylo jedno z největší obchodů, ve kterých byly prodávány ukradené informace z uniklých databází. Tyto informace často obsahovaly přihlašovací údaje uživatelů z různých internetových služeb, ale často se na tomto fóru prodávaly i informace z platebních karet či jiné osobní údaje uživatelů.

Díky úspěšné mezinárodní operaci, která byla nazvaná Operation Tourniquet, bylo toto fórum uzavřeno. Na této operaci se podílely policejní složky z Británie, USA, Německa, Švédska, Portugalska a Rumunska. Při této operaci FBI převzala kontrolu nad doménou a tajně provozovala stránky fóra po několik týdnů.

Mimo jiné byla na základě této operace odkryta identita údajného administrátora tohoto fóra, což měl být 21letý Diogo Santos Coelho z Portugalska. Následně na něj byla podána žaloba americkým ministerstvem spravedlnosti.

Nový botnet EnemyBot je tvořený směrovači a IoT zařízeními

Objevil se nový botnet nazvaný EnemyBot, který je podobný botnetu Mirai. Tento botnet infikuje zařízení jako jsou modemy, směrovače a IoT zařízení po zneužití známých zranitelností. Tento botnet je údajně provozován skupinou nazvanou Keksec, která se zaměřuje primárně na těžení kryptoměn a DDoS útoky.

Když je zařízení přidáno do tohoto botnetu, kontaktuje server útočníků, který je schován pomocí Tor sítě, a čeká na příkazy. Většina z doposud objevených příkazů tohoto botnetu se týká DDoS útoků, jako například provedení amplifikovaného útoku pomocí DNS, zahlcení cíle DNS, TCP, nebo UDP požadavky a podobné další typy DDoS útoků. Dalšími z možností tohoto botnetu je spouštění libovolných příkazů v zařízení, šíření na další zařízení a odposlouchávání síťové komunikace.

QBot přechází na nový infekční vektor

QBot, také známý jako Qakbot, Quakbot a meno Pinkslipbot, je známý modulární malware, který cílí na uživatele operačního systému Windows. Hlavním cílem tohoto malwaru byla vždy krádež citlivých informací, jako je například krádež přihlašovacích údajů do internetového bankovnictví, osobních údajů a podobnému typu citlivých údajů. Tento malware však má i možnost zajistit přístup autorům tohoto škodlivého software pomocí nástroje Cobalt Strike.

Bylo zaznamenáno, že QBot malware přechází od osvědčeného Office dokumentu s VBA makry či excelovského souboru s Excel 4.0 makry k zašifrovaným archivům s instalačním balíčkem jako svůj infekční vektor.

Může to například být i proto, že Microsoft v únoru oznámil, že všechna makra v Office dokumentech budou zakázána, pokud dokument přichází z internetu, tedy soubory, které jsou označeny speciální značkou Mark of the Web (MotW).

Zajímavé odkazy

- Další případ použití Pegasus spywaru v Evropě

- Rozmach falešných eshopů, které kradou bankovní informace

- Kritická zranitelnost na Cisco kontrolérech

- GitHub suspenduje účty ruských developerů

- Útoky na ukrajině připisovány ruské skupině Sandworm

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…