Byla oznámena nová kritická zranitelnost v SIM kartách, která umožňuje vzdálenému útočníkovi kompromitovat cílový mobilní telefon a sledovat oběť pouze zasláním SMS. Zranitelnost pojmenovaná SimJacker se nachází v části software pojmenované S@T Browser, která je součástí SIM karet, jež jsou hojně využívány mobilními operátory minimálně ve třiceti zemích.

Podle bezpečnostních analytiků je tato chyba už minimálně dva roky využívána soukromou společností spolupracující s vládami, a to na sledování jednotlivců.

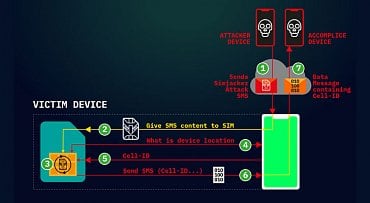

Pro provedení útoku musí útočník odeslat SMS obsahující skryté SIM Toolkit (STK) instrukce, které jsou podporovány S@T Browser software na daném zařízení. Vše proběhne bez jakékoliv interakce uživatele, přičemž SMS se nezobrazí v přijatých či odeslaných zprávách. Zároveň útok není závislý na značce telefonu, pouze na použité SIM. Útočník může zneužít chybu k následujícím akcím.

- získat informace o umístění zařízení a jeho IMEI

- šířit dezinformace posíláním podvržených SMS jménem oběti

- vytáčet prémiová čísla – sledovat okolí oběti instruováním zařízení k uskutečnění hovoru na útočníkovo číslo

- šířit malware tím, že vynutí otevření škodlivé webové stránky v prohlížeči telefonu

- provést DoS vypnutím SIM karty

- získávání dalších informací jako je stav baterie, jazyk a další

Aplikace z Google Play, které je třeba ihned odinstalovat

Bezpečnostní analytici zveřejnili seznam 24 aplikací pro Android vybavených trojským koněm, který uživatele bez jeho povolení přihlásí k odběru placených služeb. Kromě toho také ukradne uživateli celý seznam kontaktů. Google už tyto aplikace z Play Store odstranil.

Lidská chyba je faktor, se kterým musíme počítat

Charitativní organizace UNICEF nechtěně zveřejnila osobní údaje tisíců lidí, kteří využívají její online vzdělávací portál Agora, a to prostřednictvím chybného e-mailu zaslaného na 20 000 inboxů. E-mail byl omylem zaslán 26. srpna Podle zveřejněné zprávy obsahoval jména, e-mailové adresy, pohlaví a informace o profesi 8 253 uživatelů Agory. Program Agora nabízí naučná řešení zaměstnancům, partnerům a příznivcům UNICEF. Téměř 20 000 uživatelů Agory obdrželo uniklá data vázaná na uživatele zapsané do kurzů imunizace.

Šéf médií pro UNICEF Najwa Mekki sdělil, že únik vznikl důsledkem lidské chyby. Uniklé informace obsahovaly i služební stanice, jména dohlížitelů a smluvní typy jednotlivců, kteří se do kurzů zapsali. Po zjištění úniku dat zakázal UNICEF v rámci programu funkci, která umožňuje odesílání těchto typů zpráv, a zablokoval možnost portálu odesílat e-mailové přílohy. Organizace se domnívá, že by tento krok měl zabránit dalším obdobným incidentům. UNICEF rozeslal dotčeným osobám zprávu s vysvětlením, kde zároveň žádal uživatele o trvalé odstranění e-mailu a všech kopií souboru ze svých systémů.

Incident opět poukazuje na význam bezpečnosti nejen na úrovni infrastruktury, ale i na úrovni jednotlivých osob. „Můžete mít zavedeny všechny bezpečnostní kontroly, ale nic nezastaví lidskou chybu,“ řekl Lamar Bailey, vedoucí ředitel bezpečnostního výzkumu Tripwire v e-mailu Threatpost. Bailey uvedl, že organizace historicky zápasily s bezpečnostním školením zaměstnanců, které „je často přehlíženo nebo investice není vysoká tak, jak je třeba.“ „Výcvikové programy mohou být příliš zjednodušené a to způsobuje, že je lidé ignorují nebo smetou, ” řekl.

Máte VAP? A mohl bych mu poslat phishing?

Není žádným tajemstvím, že drtivá většina malware se šíří skrz uživatele. Kalifornská firma Proofpoint tvrdí, že dokonce 99 % útoků spoléhá na lidskou chybu. Napsat složité exploity využívající zero-day zranitelnosti je jistě záslužné, ale ekonomicky se mnohem více vyplatí starý dobrý phishing, makro či nalákat na odkaz vedoucí na malware kdesi v cloudu.

Setkáváme se s termínem VAP – namísto toho, aby útočili na „tradiční VIP osoby“, se útočníci zaměřují na „very attacked people“, VAP, tedy zaměstnance a úředníky postavené v důležitých složkách organizací. Třetina z nich má e-mailový kontakt snadno dohledatelný na síti. Stačí pak dobře mířená zpráva, která napodobuje běžný provoz organizace, a díra ve firewallu je na světě. Je zajímavé, jak útočníci napodobují chování firmy například množstvím poslaných zpráv v závislosti na dni v týdnu. Stejně jako firmy pošlou jen 5 % e-mailů o víkendu, zatímco v pondělí celých 30 %.

Vývoj kolem zneužívání Google kalendáře

Jak roste kyberbezpečnostní gramotnost, roste i poptávka po neotřelých způsobech, kterak zastihnout uživatele nepřipraveného. Jedním takovým způsobem mohou být i pozvánky v Google kalendáři. Umožňuje uživatelům pozvat jiného uživatele na schůzku, což je samo o sobě v pořádku. Na telefonu oběti pak může vyskočit notifikace s nakaženým odkazem a uživatel, protože kalendáři důvěřuje, na odkaz klikne.

Že je to potenciální bezpečností riziko, protože uživatelé nejsou u kalendáře obezřetní, Google upozornili výzkumníci z Black Hills Information Security už v roce 2017. Google tomu však nevěnoval pozornost a i teď, kdy se prostřednictvím jednoho zaměstnance vyjádřil na technickém foru, že pracují na řešení, klasifikuje problém žel jako spam a nikoli jako bezpečnostní riziko.

Díra v telegramu

Mezitím, co v Hong Kongu vesele používají Telegram (tu novější variantu) pro organizaci protestů, podívali se softwaroví inženýři na zabezpečení této aplikace. Zjistili, že i když uživatelé nastaví, že jejich číslo nemůže vidět nikdo, pokud bude mít druhá strana uložené toto číslo v telefonu, stejně se zobrazí.

Zdánlivě neškodná funkcionalita tak může pomoci identikovat jinak anonymní členy či organizátory protestů. Přechod na jinou aplikaci v tuto chvíli nepřipadá v úvahu protože ostatní aplikace jako Signal či Wire nepodporují tak velké skupiny.

DDoS na Wikipedii

Šestého září, zhruba od osmi hodin večer středoevropského času, byla Wikipedie zasažena masivním DDoS útokem, který v intervalech vyřadil službu v několika zemích z provozu. První výpadky se projevily ve Spojeném království, po nich následovala řada dalších evropských zemí.

Kolem pátečního večera už byl výpadek v podstatě celosvětový. Útok trval přibližně tři dny. V oficiálním vyjádření Wikipedia útok odsoudila, neboť prý nejde jen o znepřístupnění Wikipedie, ale o ohrožení práva každého člověka na svobodný přístup k informacím a jejich sdílení.

Ve zkratce

- Chyba netcat v CPU Intel

- Zranitelnost ohrožuje hesla v routerech D-Link a Comba

- Za šest měsíců se ztrojnásobil provoz zachycený honeypoty

- Zařízení Telestar Digital GmbH IoT radio může být napadeno na dálku

- Polsko bude mít do roku 2024 vlastní Cyberspace Defence Force

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…