Nová varianta malware XCSSET

Experti z Trend Micro odhalili Mac malware kampaň proti Xcode vývojářům, která využívá novou verzi malware XCSSET upravenou pro podporu čipů M1 od Apple. XCSSET je malware pro systémy Mac, který byl původně objeven firmou Trend Micro v srpnu 2020. Šířil se pomocí Xcode projektů a zneužíval dvou zranitelností nultého dne ke krádežím citlivých informací a spouštění ransomware útoků.

Malware také umí spustit útok typu universal cross-site scripting ve snaze podstrčit JavaScriptový kód do prohlížeče a tím např. změnit adresy kryptoměn, ukrást přístupové kódy pro některé online služby a informace o platebních kartách z obchodu Apple. Výzkumníci z Trend Micro odhalili mimo jiné novou doménu trendmicroano[.]com jako C&C server. Pod stejnou IP adresou se skrývají následující aktivní C&C domény:

- Titian[.]com

- Findmymacs[.]com

- Statsmag[.]com

- Statsmag[.]xyz

- Adoberelations[.]com

- Trendmicronano[.]com

Report publikovaný experty z Trend Micro obsahuje také indikátory kompromitace.

Pulse Secure: zranitelnost nultého dne

Pokud je Pulse Connect Secure gateway součástí vaší sítě, měli byste si uvědomit, že existuje nedávno objevená zranitelnost typu authentication bypass (CVE-2021–22893), která je široce zneužívána a na kterou ještě není záplata. Přinejmenším dva útočníci byli zodpovědní za útoky proti obranným, vládním a finančním institucím v USA a ve světě.

Kombinace předchozích zranitelností s touto doposud neznámou zranitelností tvoří počáteční infekční vektor. Firma Ivanti stojící za Pulse Secure VPN vydala dočasná doporučení, zatímco trvalá záplata je očekávána až začátkem května. Zákazníkům Pulse Secure je doporučeno aktualizovat na PCS Server verzi 9.1R.11.4, jakmile bude aktualizace dostupná.

Zranitelnosti nultého dne v SonicWall Enterprise ES

SonicWall opravil tři kritické zranitelnosti v produktech ES (email security), které byly široce zneužívány. Shrnutí těchto 3 chyb je následující:

- CVE-2021–20021 – dovoluje útočníkovi vytvořit administrativní účet pomocí upravené HTTP žádosti poslané na vzdálené zařízení

- CVE-2021–20022 – dovoluje ověřenému útočníkovi nahrát libovolný soubor na vzdálené zařízení

- CVE-2021–20023 – chyba procházení adresáře, která umožňuje ověřenému útočníkovi přečíst libovolný soubor na vzdáleném zařízení

Uživatelům SonicWall je doporučováno aktualizovat na verzi 10.0.9.6173 v případě Windows a 10.0.9.6177 v případě hardwarového nebo ESXi virtuálního řešení.

Aktualizujte svůj prohlížeč Chrome

Google v úterý uvolnil aktualizace pro prohlížeč Chrome pro Windows, Mac a Linux, které obsahují záplaty pro celkem 7 bezpečnostních chyb včetně jedné u které již existuje exploit. Chyba označovaná jako CVE-2021–21224 se nachází v javascriptovém enginu V8, dochází k ní při typové konverzi celých čísel a vede až k možnému přístupu k libovolné části paměti. Kontrolu, zda máte již opravenou verzi Chrome 90.0.4430.85, provedete v sekci Nastavení/Nápověda/O aplikaci Chrome.

Ukradené plány Apple

Hackeři hrozí zveřejněním ukradených plánů firmy Apple, pokud nezaplatí výkupné 50 miliónů dolarů. Samotný útok vedený skupinou REvil nebyl veden přímo proti firmě Apple, ale proti jejímu dodavateli – Taiwanské firmě Quanta. Poté, co Quanta odmítla za plány zaplatit, obrátila se skupina hackerů s požadavkem platby přímo na Apple. Ve svém prohlášení pro Bloomberg firma uvedla, že ohledně kybernetického útoku na malý počet Quanta serverů pracuje s externími IT experty.

Nová kampaň útočící na klienty Bloombergu

Nová e-mailová kampaň od pravděpodobně nové skupiny útočníků specializující se na distribuci různých trojanů umožňujících vzdálený přístup (RAT) se zaměřuje na cíle využívající průmyslové služby Bloombergu. Podle výzkumníků Cisco Talos Intelligence, kteří kampaň nazvanou Fajan objevili, se jedná nejspíše o jednoho útočníka z arabsky mluvící země.

Příchozí e-maily od útočníka se tváří jako faktury, ale místo toho obsahují připojený sešit Excelu, který obsahuje škodlivé makro, jež následně stáhne další část infekce nebo umístí a spustí škodlivý kód, což je RAT napsaný v JavaScriptu nebo VB, který umožní ovládat infikovaný systém přes HTTP na nestandardním portu. Více informací je možné nalézt v tomto reportu.

Ve zkratce

- Kampaň podvodníků proti uživatelům Facebook Messengeru

- Hackeři zneužívají VPN na šíření malware SUPERNOVA

- Chyba v antiviru aktivně zneužívána

- Upozornění na zvýšené riziko kybernetických útoků

- Ransomware Mount Locker mění taktiku

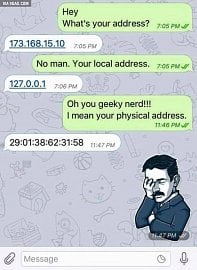

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…