Neexistující botnet složený z chytrých zubních kartáčků

Počátkem týdne se v řadě odborných i populárních médií (včetně těch českých) objevila informace o existenci masivního botnetu, složeného – poměrně netradičně – z přibližně tří milionů „chytrých“ zubních kartáčků. Tento botnet měl být dle publikovaných informací využit k masivnímu DDoS útoku na nejmenovanou švýcarskou organizaci, jíž měla být způsobena ztráta ve výši několika milionů eur.

Přestože zneužívání zranitelností v chytrých zařízení libovolného typu je v současnosti běžnou součástí každodenní reality, a výše zmíněná informace tak nutně nepůsobí jako sci-fi, nakonec se ukázalo, že žádný takový botnet nikdy neexistoval.

Informace o existenci botnetu byla nejprve publikována v článku zveřejněném švýcarským portálem Aargauer Zeitung, z něhož všechna další média čerpala, a údajně byla založená na vyjádření specialisty společnosti Fortinet, který měl DDoS útok s pomocí botnetu složeného ze zubních kartáčků uvést jako příklad aktuální hrozby.

Poté, co se zpráva rozšířila do dalších médií a řada členů odborné komunity ji začala zpochybňovat, publikovala nicméně společnost Fortinet vyjádření, v němž uvádí, že možnost existence výše zmíněného botnetu byla uvedena pouze jako hypotetický příklad, který byl na straně Aargauer Zeitung v důsledku chybného překladu špatně pochopen.

Samotný portál Aargauer Zeitung pak v reakci na toto vyjádření publikoval článek, v němž tvrdí, že vyjádření zástupců společnosti Fortinet rozhodně nebyla z jejich strany pochopena špatně, a že zmiňovaný DDoS, za nímž měl stát „kartáčkový botnet“ v nich byl prezentován jako reálný útok, včetně detailů typu délky jeho trvání a výše způsobených škod.

V době přípravy tohoto článku prozatím společnost Fortinet žádnou reakci na druhý článek Aargauer Zeitung nezveřejnila, lze nicméně očekávat, že k publikaci nějakého vyjádření z její strany ještě dojde.

Pro tuto chvíli můžeme v každém případě zůstat klidní – naše chytré kartáčky by neměly představovat o nic větší hrozbu než kdykoli dříve… Zdá se však, že bychom měli být čím dál tím opatrnější, pokud jde o bezbřehé důvěřování informacím publikovaným i v renomovaných odborných médiích.

Platby spojené s ransomwarem dosáhly v roce 2023 rekordní výše

Dle nově publikované analýzy společnosti Chainalysis přesáhly v loňském roce platby v souvislosti s ransomwarovými útoky poprvé v historii hranici jedné miliardy amerických dolarů. Celkem se měly dostat až na cca 1,1 miliardy.

Výdělky ransomwarových skupin v loňském roce tak citelně přesáhly nejen ty za rok 2022, kdy jmenovaná společnost evidovala platby v hodnotě „pouze“ 567 milionů, ale i za doposud rekordní rok 2021, v němž byly identifikovány platby v celkové výši 983 milionů.

Zmínku zaslouží, že kromě celkového objemu plateb rostl v poslední době i poměr evidovaných plateb v hodnotě přes jeden milion dolarů – zatímco na začátku roku 2022 dosahovalo alespoň milionové výše jen necelých 60 % všech evidovaných plateb, ke konci loňského roku už této hranice dosahovalo více než 70 % všech plateb.

Pro úplnost je vhodné rovněž uvést, že dle nové studie publikované v pondělí společností Malwarebytes narostly v průběhu loňského roku o 68 % také počty všech známých „velkých“ ransomwarových útoků.

Podvod využívající deepfake vynesl půl miliardy

Do odborných i populárních médií si v uplynulém týdnu našly cestu informace o prozatím zřejmě největším podvodu zaměřeném na získání finančních prostředků, při němž byly využity deepfake technologie.

Zaměstnanec hongkongské pobočky nejmenované nadnárodní společnosti se sídlem ve Velké Británii měl v rámci něj podvodníkům v průběhu několika dní převést postupně přes 200 milionů hongkongských dolarů (téměř 600 milionů korun).

Měl tak učinit v návaznosti na podvodný e-mail od finančního ředitele společnosti, který jej informoval o potřebě provedení „utajované transakce“, následovaný videokonferenčním hovorem, v průběhu něhož byl tento požadavek potvrzen a při němž byli vedle finančního ředitele přítomni i někteří další pracovníci postižené organizace. Jak se však později ukázalo, účastníci onoho konferenčního videohovoru, kteří vypadali a zněli jako skuteční kolegové daného zaměstnance, byli kombinací dříve nahraných audio a video záznamů a obsahu generovaného s pomocí umělé inteligence.

Pro úplnost je vhodné uvést, že dle vyjádření místních policejních orgánů prozatím v souvislosti s tímto podvodem nebyly zadrženy žádné osoby.

Využívání zero-day zranitelností se citelně zvýšilo

Bezpečnostní specialisté ze skupiny Threat Analysis Group (TAG) společnosti Google publikovali v uplynulém týdnu analýzu zaměřenou na fungování trhnu s komerčním spywarem a chování tvůrců takového spywaru (tzv. „Commercial Surveillance Vendors“ nebo „CSV“).

Z jejich zjištění mj. vyplývá, že CSV v současnosti stran využívání zero-day zranitelností plně konkurují státům a jimi podporovaným skupinám. Dokládá to mj. skutečnost, že tvůrci komerčního spywaru stály dle dat TAG za téměř polovinou všech známých dosavadních zero-day exploitů zaměřených na produkty samotné společnosti Google.

Nebezpečí spojená s komerčním spywarem – a zejména s jeho zneužíváním – jsou již dlouhou dobu významným tématem nejen v odborné bezpečnostní komunitě, ale i na úrovni mezinárodní politiky. Zmínku tak zaslouží i fakt, že Francie a Velká Británie v uplynulém týdnu společně zorganizovaly diplomatickou konferenci zaměřenou na problematiku „šíření a nezodpovědného využívání nástrojů a služeb pro kybernetické průniky“, jíž se účastnili i zástupci ČR. Závěrečná deklarace podepsaná vybranými státy na závěr této konference by měla vyústit v budoucí širší formální mezinárodní spolupráci v této oblasti.

Zmínku v souvislosti s tímto tématem rovněž zaslouží, že ministerstvo zahraničí USA v uplynulém týdnu informovalo o nové politice vízových omezení, zaměřených na osoby, které se dopustí zneužití komerčního spywaru, a použijí jej např. k cílení na disidenty, novináře apod., ale rovněž osoby, které budou zapojeny do prodeje, vývoje či distribuce nástrojů výše zmíněného typu.

Čínské APT skupiny pronikly do sítí Nizozemska a USA

Nizozemské ministerstvo obrany publikovalo v uplynulém týdnu zprávu, v níž popisuje úspěšný průnik do jedné ze svých sítí v průběhu roku 2023, za nímž s vysokou pravděpodobností stojí skupina podporovaná Čínskou lidovou republikou a při němž byl použit zcela nový perzistentní backdoor (RAT) pro zařízení FortiGate nazvaný COATHANGER.

Dopady tohoto průniku byly dle oficiálního vyjádření omezené, vzhledem k tomu, že postižená síť byla oddělená od zbytku infrastruktury ministerstva a byla využívána pouze pro práci na neutajovaných výzkumných a vývojových projektech a pro spolupráci s externími výzkumnými organizacemi.

Potenciálně velmi citelné dopady naopak mohly mít útoky čínské APT skupiny Volt Typhoon, známé též jako Vanguard Panda nebo UNC3236, na systémy kritické infrastruktury USA, na něž v uplynulém týdnu upozornily americké bezpečnostní služby.

Ty uvedly, že zmíněné skupině se historicky podařilo získat přístup do IT prostředí velkého počtu organizací kritické infrastruktury USA působících v oblasti komunikací, energetiky, dopravy a vodárenství, přičemž přístup do některých kompromitovaných prostředí si byla tato skupina schopná udržet po dobu nejméně pěti let.

Bezpečnostní služby Spojených států v souvislosti s těmito událostmi vyhodnotily, že APT aktéři podporovaní Čínou se pokouší získat schopnost narušit fungování kritické infrastruktury USA v případě vzniku významnějšího mezinárodního konfliktu.

Byly publikovány záplaty pro dvě kritické zranitelnosti ve FortiOS

Přinejmenším hektický konec týdne připravila administrátorům firewallů FortiGate společnost Fortinet, když ve čtvrtek informovala o existenci dvou kritických zranitelností v operačním systému FortiOS, které umožňují vzdáleně spouštět na zranitelném zařízení libovolný kód (CVE-2024–21762 a CVE-2024–23313).

První z uvedených zranitelností byla navíc dle vyjádření společnosti Fortinet již potenciálně zneužita při reálných útocích. Vedle jmenované společnosti proto urychlené záplatování zmíněných zranitelností doporučily například i CISA nebo NÚKIB.

Další zajímavosti

- V roce 2023 tvořila kyberkriminalita 11 % všech evidovaných trestných činů v ČR

- Útočníci pronikli do produkčních systémů společnosti AnyDesk

- Společnost Ivanti publikovala informaci o nové závažné zranitelnosti ve svých produktech

- Kritická zranitelnost TeamCity On-Premises umožňuje získat administrátorský přístup k serverům

- Nově objevená zranitelnost zavaděče Shim postihuje řadu linuxových distribucí

- Počítačové viry slaví 40 let své existence

- Návrh novely federální legislativy USA obsahuje povinnost dodavatelů umožnit „plný přístup“ ke své infrastruktuře policejním orgánům v případě vzniku bezpečnostního incidentu

- Počty íránských útoků na izraelské cíle se dle společnosti Microsoft citelně navýšily

- Ministerstvo komunikací Senegalu odpojilo zemi od internetu v souvislosti s odsunutím termínu prezidentských voleb a následnými protesty

- Pákistánská vláda odpojila zemi od internetu v souvislosti s probíhajícími volbami

- Ukrajinské kybernetické útoky na ruské cíle údajně citelně podporují pozemní operace

- USA se zavázaly dále podporovat Ukrajinu v oblasti kybernetické bezpečnosti

- Spojené státy zakázaly před prezidentskými volbami používání robotických telefonátů s hlasem generovaným s pomocí umělé inteligence

- Pokusy čínské APT skupiny o znovuoživení botnetu KV-Botnet byly údajně neúspěšné

- USA nabídly odměnu za informace vedoucí k dopadení členů skupiny za ransomwarem Hive

- Dánský úřad pro ochranu osobních údajů zakázal předávání osobních dat studentů společnosti Google

- Úniky osobních dat ze dvou lokálních zdravotních pojišťoven se údajně týkají téměř poloviny všech obyvatel Francie

- EFF publikovala otevřenou výzvu OSN k zahrnutí ochrany legitimního bezpečnostního výzkumu do textu připravované dohody o kyberzločinu

- NÚKIB publikoval přehled kybernetických bezpečnostních incidentů za leden 2024

- NÚKIB zpětně změnil počty incidentů evidovaných za jednotlivé měsíce roku 2023

- Společnost Horizon3.ai publikovala analýzu zranitelností zařazených v roce 2023 do katalogu CISA Known Exploited Vulnerabilities

- Google testuje blokování sideloadovaných aplikací vyžadujících riziková oprávnění v operačním systému Android

- Do obchodu Apple App Store se dostala falešná aplikace správce hesel LastPass

- Microsoft představil Sudo for Windows

- Společnost Kaspersky publikovala svůj výzkum zaměřený na nedostatky ve vzdělávání specialistů na kybernetickou bezpečnost

- Mozilla představila placenou bezpečnostní službu Monitor Plus

- Meta bude označovat obrázky generované umělou inteligencí na Facebooku a Instagramu

- Evropská divize automobilky Hyundai byla údajně zasažena ransomwarem Black Basta

- Falešné reklamy nabízející na Facebooku práci šíří malware

- Konference DEF CON proběhne letos poprvé za 25 let v nových prostorách

- Byl publikován záznam přednášek z konference ShmooCon 2024

- Kanada údajně zvažuje zákaz prodeje nástroje Flipper Zero a podobných zařízení

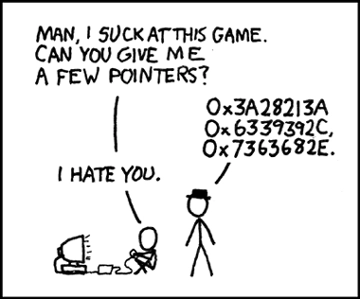

Pro pobavení

Every computer, at the unreachable memory address 0×-1, stores a secret. I found it, and it is that all humans ar– SEGMENTATION FAULT.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…