Zero day zranitelnosti a jejich využívání přitom stály na samotném počátku „hackování“. Jejich historie spadá krátce do období před druhou světovou válkou – do doby vzniku legendárních elektromechanických šifrovacích přístrojů Enigma, jejichž příběh a pochopitelně též příběh jejich prolamování jsme popsali v několika dílech předchozího seriálu „Úsvit Hackerů“, proto nebudeme připomínat ani rekapitulovat (to můžete udělat sami jejich přečtením).

Postačí jen připomenout, že vůbec poprvé se Enigmu, o níž se kryptoanalytici na „západě“ domnívali, že je prakticky nerozlousknutelná, podařilo prolomit polským matematikům a kryptoanalytikům vedeným Marianem Rejewskim. Ti objevili slabiny stroje i chyby, které Němci při používání Enigmy dělali a s pomocí materiálů získaných od Francouzů se jim dařilo dekódovat šifry Enigmy až do roku 1939, kdy byly přístroje používané Němci modernizovány (s trochou nadsázky lze říci, že šlo o jakousi „záplatu“).

Následoval válečný hon na kočku a myš, při němž Britové (Alan Turing, Gordon Welchman a Harold Keen) a později i Američané, na základě informací, které jim předali lidé z Rejewského týmu, opakovaně prolamují Enigmu, aby následně museli čelit německým záplatám. Enigma byla zkrátka a dobře první sérií Zero-day „hackerských“ útoků prováděných spojenci a záplat aplikovaných Němci.

Nultý? Klidně stý, nebo tisící…

Bezpečnostní díry a slabiny informačních a počítačových systémů byly zpočátku považovány spíše za zajímavý předmět studia, než za něco, co by mělo být urychleně řešeno a napravováno. Jednu z prvních objevil v roce 1965 W.D. Mathews na MIT, když přišel na to že na IBM 7094 lze zobrazit obsah souboru s heslem, pokud je spuštěno současně několik instancí textového editoru.

0-day zranitelností byly svým způsobem i triky, které na přelomu 60. a 70. let prováděli na telefonních ústřednách phreakeři – ať už pomocí legendárních píšťalek Captain Crunch nebo modrých krabiček, jejichž výrobou se zabývali mimo jiné i Stevové Jobs a Wozniak (i o všech těchto příbězích jsme v našem seriálu již psali). Totéž platí pro hackování elektronického bankovnictví v německé terminálové počítačové službě Bildschirmtext, jíž na sebe v první polovině 80. let upoutala velkou pozornost organizace německých Hackerů Chaos Computer Club vedená Wau Hollandem.

0-day útoky měly zpočátku společnou jednu zvláštnost – slabiny, které zneužívaly, nebyly tak docela neznámé. Často se jednalo o dobře známé chyby nebo bezpečnostní díry, které ovšem v dobách před příchodem malware a kybernetického zločinu prostě nikdo neřešil. Jak zásadní problém může „nezáplatování“ bezpečnostních děr být, ukázal poprvé červ Roberta Tappana Morrise, když během krátké doby napadl v roce 1988 na síti Arpanet údajně až šest tisíc unixových systémů.

Praxe vydávání záplat a informování o bezpečnostních dírách se postupně rozšířila v devadesátých letech, s tím, jak rostl počet virů, červů a trojských koní, podíl počítačů připojených k internetu i nezbytná snaha výrobců operačních systémů a aplikací těmto hrozbám čelit. S vydáváním oficiálních záplat a zveřejňováním chyb, které opravují a děr, které ucpávají, ale fenomén 0-day útoků paradoxně posílil.

Není nad (ne)známou zranitelnost

Zveřejnění nově objevené bezpečnostní díry či slabiny je stejně užitečnou informací pro důsledné správce či uživatele i pro útočníky. Prakticky vždy se totiž najde dost velké procento uživatelů a adminů, kteří potřebnou záplatu nenainstalují nebo chybné nastavení nezmění. Dokonce i v případě, kdy je záplata dána k dispozici několik týdnů před zveřejněním chyby, kterou opravuje, zůstává pro útočníky dostatek nechráněných obětí.

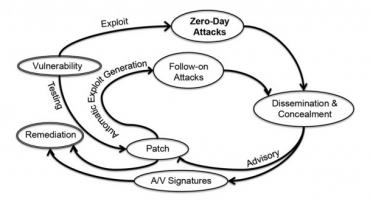

Existují tak vlastně dva typy 0-day útoků. Ty „skutečné“, které využívají díru či slabinu, která je známa jen útočníkům, a „následné“, jež využívají toho, že ne všichni si zveřejněné aktualizace a záplaty ihned nainstalují. Jak efektivní může být „následný“ 0-day útok, už v roce 2001 předvedl červ Code Red, když útočil na zranitelnost v Microsoft IIS web serveru, pro niž byla oprava k dispozici již déle než měsíc. Během pouhých několika dnů se mu podařilo napadnout několik set tisíc systémů.

Situace se ale za posledních více než deset let zásadně nezměnila – zprávy a analýzy 0-day útoků opakovaně konstatují, že zveřejněné chyby a slabiny útočníci běžně zneužívají týdny či měsíce po jejich publikaci (a opravě) – a někdy i déle (plné, nebo téměř plné odstranění známé díry, tedy doba, než si drtivá většina uživatelů nainstaluje potřebnou záplatu či opravu, trvá podle některých zdrojů až 10 měsíců).

V případě „skutečných“ 0-day, tedy těch, které využívají doposud neznámé díry a slabiny pak statistiky, které zveřejnil například Symantec, ukazují, že v letech 2008–11 byla průměrná doba, po kterou probíhal 0-day útok, aniž by byl odhalen, neuvěřitelných 312 dnů (maximum pak bylo přes dva a půl roku). Naprostým extrémem pak byl pochopitelně Stuxnet, který využíval pět různých 0-day slabin (ten byl ale podle všeho, jak jsme již v seriálu zmínili, vytvořen vládními agenturami jako kybernetická zbraň).

Opravdové 0-day: jen pro VIP cíle

Případ Stuxnetu, ale i další studie 0-day útoků ovšem ukazují, že dosud neznámé bezpečnostní díry obvykle nejsou používány pro masové či frontální útoky malware, ale jsou vyhrazeny pro zásahy pečlivě vybraných cílů (často v oblasti průmyslové a klasické špionáže nebo kybernetické války).

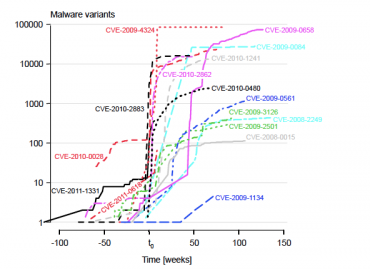

Studie Symantec Research Labs, která analyzovala spustitelné soubory posbírané na 11 milionech počítačů po celém světě mezi let 2008 a 2012 konstatuje, že z celkem 18 0-day útoků, které byly v v onom období studovány, cílilo 15 na méně než 102 z jedenácti milionů PC a osm dokonce na tři nebo méně cílů (zbývající tři slabiny pak připadaly na Stuxnet a Conflicker). Studie také zmínila to, o čem jsme již hovořili – že počet útoků prudce vzrůstá poté, co je zranitelnost zveřejněna (a to až sto tisíckrát) a objeví se nové typy malware, které se jí rychle snaží zneužít.

Varianty malware využívající 0-day zranitelnosti před a po jejich zveřejnění. (Symantec Research Labs)

0-day: horké zboží za miliony

Hledání zranitelností a děr typu 0-day se pro některé hackery a bezpečnostní experty stalo výnosným byznysem. Jeden z takových příběhů, v němž jsou hlavními postavami italští hackeři L. Auriemma a D. Ferrante provozující na Maltě společnost ReVuln, popsaly v minulém roce New York Times.

Za odhalené významné 0-day chyby jsou podle článku společnosti jako Microsoft či Apple ochotny zaplatit desetitisíce či statisíce dolarů, nicméně mnohem lepší nabídky v poslední době dostává ReVuln od nejrůznějších vládních organizací. Článek uvádí, že mezi nejlukrativnější zákazníky v této oblasti patří nejen USA, Izrael, Velká Británie a Rusko, ale také Indie a Brazílie a v menší míře též země Středního východu či Severní Korea, Malajsie či Singapur.

Při obchodování údajně pomáhají brokeři a obchody mohou být uzavírány buď jednorázově, nebo za poplatek za každý měsíc, kdy bezpečnostní díra není nikým jiným odhalena a zveřejněna. Vůbec nejcennější jsou podle autorů slabiny v mobilním operačním systému Apple iOS – jedna z nich byla údajně prodána za půl milionu dolarů, tedy asi deset milionů korun (Apple je jednou z mála společností, které zranitelnosti „nevykupují“, naopak program a pravidla i cenové stropy pro jejich nákup mají například Google a Microsoft).

O aktivitách ReVuln se přitom vědělo již půl roku před vydáním článku NYT. Ve zprávě ICS-CERT z přelomu roku 2012/13 se uvádí: „Bezpečnostní startup ReVuln sídlící na Maltě tvrdí, že má k dispozici řadu zranitelností zejména v oblasti software pro řízení výroby, nicméně preferuje prodej těchto informací vládám a dalším platícím zákazníkům namísto jejich sdělení příslušným výrobcům software.“

Fenomén 0-day se prostě stal samostatnou oblastí bezpečnostního byznysu. Nakolik morální, správné a přijatelné to je, asi nemá smysl hodnotit. Až na vás ale příště vyskočí to otravné upozornění na možnost aktualizace operačního systému, aplikací nebo prohlížeče, nebude už možná tak snadné jej ignorovat.