Fenomén vyděračského malware vybírajícího od zoufalých uživatelů výpalné si dokonce vysloužil samostatnou kategorii a vcelku příznačné označení “Ransomware”. Principy na kterých většina vyděračských programů funguje, jsou poměrně jednoduché. Na počátku je klasický trojan, nebo červ, který se šíří například jako příloha v poště, nebo prostřednictvím předchozí nákazy či botnetu.

Následně, jako správný vyděrač, program provede hrozbu – v některých případech reálnou, například když ransomware zašifruje data na disku počítače a poté vymáhá výpalné za jejich dešifrování, nebo zablokuje přístup k počítači, jindy se jedná o hrozbu virtuální – například tvrzení, že byl počítač napaden virem, nebo na něm byl nalezen nelegální software, případně že je některou aplikaci nebo operační systém třeba znovu za poplatek aktivovat. Ostatně je možné, že jste se s některým z těchto “varování” již sami setkali. Platby jsou obvykle vyžadovány “nestandardními” metodami jako jsou prémiové SMS, převody pomocí služeb typu Western Union nebo prostřednictvím platebních kupónů. V poslední době se vcelku logicky stávají populárními i kryptoměny, především Bitcoin.

S vydírám se pochopitelně lze setkat i v jiných oblastech kyberbezpečnosti jako jsou DDoS útoky (jeden z dílů jsme věnovali právě těmto vyděračům), ransomware je ale univerzálnější a obvykle necílí na konkrétní oběti. Přestože se právě tento typ škodlivých programů stal celosvětově velmi “úspěšný” především v posledních dvou letech (o něco déle pak je „populární“ například v Rusku), jeho historie sahá o celé čtvrt století zpět.

Joseph Popp a jeho “AIDS”

Mezi autory virů, červů a trojanů jsme se v našem seriálu nejčastěji setkávali se studenty, vědci, aktivisty a profesionálními kyberzločinci. Nicméně Dr. Joseph Popp do žádné z tradičních škatulek nepasuje. Vystudoval antropologii na Harvardu a koncem osmdesátých let se angažoval jako člen nadace AMREF (Africká lékařská výzkumná nadace) a konzultant WHO v Keni. Byl dokonce jedním ze spoluorganizátorů konference o programu pro boj s AIDS.

Přesto to byl právě Popp, koho identifikovali jako autora prvního “ransomware”, trojského koně, který se šířil prostřednictvím “Úvodní informační diskety o AIDS”, jenž byla zaslána všem, kdo se registrovali do informačního bulletinu o AIDS. Právě seznam bulletinu byl jednou ze stop, neboť mezi příjemci se nacházel i Popp.

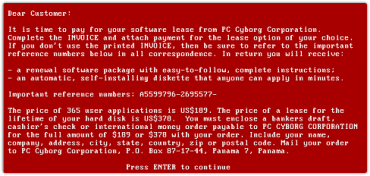

Trojský kůň, který se na disketě nacházel, infikoval počítače prostým nahrazením dávkového souboru Autoexec.bat a tvářil se jako specializovaný software, který bude poskytovat aktuální informace o výzkumu AIDS. Počítač ale posléze začal zobrazovat podivné licenční ujednání (uvádíme jeho zkrácenou přeloženou verzi):

" Jestliže jste instalovali tento program na váš počítač, pak podle podmínek licence souhlasíte, že zaplatíte společnosti PC Cyborg plnou cenu za jejich pronájem… Pokud porušíte toto licenční ujednání, PC Cyborg si vyhrazuje právo učinit právní kroky nezbytné pro vyrovnání jakýkoliv dluhů, které vůči ní máte a použít funkce programu, které zabrání jeho dalšímu používání. Tyto mechanismy zásadně ovlivní fungování dalších aplikací….”

Zajímavé bylo, že částka za licenční poplatek ve výši 378 dolarů měla být zaslána na adresu poštovní schránky v Panamě. Trojan následně počítal počet spuštění a po devadesátém nastartování počítače aktivoval vyděračskou ostrou “nálož”. Tou byl program, který pozměnil a šifroval názvy souborů na pevném disku – uživatel tak v podstatě přišel o přístup ke svým aplikacím i datům.

První ransomware trojan Aids z roku 1989: zaplaťte na adresu poštovní schránky v Panamě. (screenshot: Sophos.com)

Trojského koně AIDS se poměrně brzy podařilo analyzovat a ukázalo se, že protože nákaza nemění obsah souborů, ale jen jejich názvy a přípony, je možné napsat utility, které dokáží AIDS odstranit nejen před jeho plnou “aktivací”, ale dokonce i po ní vrátit vše v počítači do původního stavu. Bylo to dáno zejména použitím symetrické kryptografie a stejného klíče na všech PC, díky čemuž šlo následky útoku odstranit. Novější typy ransomware, které data uživatele šifrují, proto obvykle používají veřejné klíče (viz dále).

Identitu autora se podařilo odhalit ve Velké Británii a Dr. Popp se záhy dostal na seznam hledaných zločinců Nového Scotland Yardu. Poppa zatkli při jedné z jeho pracovních cest na letišti Schipol v Amsterdamu. Následně byl převezen do britské věznice v Brixtonu, jednoznačně identifikován jako autor trojského koně a obviněn z jedenácti případů vydírání. Popp se ale už od svého zatčení choval velmi podivně a když na svou obhajobu začal tvrdit, že, veškeré peníze získané pomocí trojského koně měly být určeny na výzkum AIDS a následně prodělal záchvat, byl předán do péče psychiatrů. Ti nakonec doktora Poppa prohlásili za nepříčetného – nebyl tak souzen, ale vrácen do Spojených států.

Young, Yung, kryptovirologie a DoR

O sedm let později se o případ Dr. Poppa začali zajímat dva mladí výzkumníci – Adam Young a Moti Yung. Zkoumali, proč byl útok trojana AIDS (neplést s viry stejného jména) tak snadno napravitelný, a došli k již zmíněnému závěru – hlavní slabinou bylo použití symetrického šifrování. Navrhli proto způsob, jak provést skutečně účinný útok šifrováním pomocí veřejného klíče, které prakticky znemožňuje následnou zpětnou analýzu – šifrování je provedeno veřejným klíčem autora malware, pro dešifrování je třeba získat od něj klíč privátní.

Svá zjištění a možnosti obrany proti takto vedeným útokům publikovali oba vědci ve studii Cryptovirology: Extortion-Based Security Threats and Countermasures (odkaz na původní studii z roku 1996 naleznete na konci článku). Právě tento dokument je často uváděn jako okamžik vzniku kryptovirologie – oboru či specializace, která zkoumá právě využívání šifrování v oblasti škodlivého kódu (malware). Z vědeckého hlediska označili kryptovirové vydírání za útok typu DoR – denial of resources, tedy odepření přístupu ke zdrojům (cílem je zabránit uživateli v přístupu k systému nebo datům a obnovit jej za poplatek), který probíhá ve třech krocích – prvním je nákaza (ta zahrnuje šifrování a výzvu k platbě), druhým je odpověď oběti (zaplacení výpalného) a třetím odpověď útočníka (znovu zpřístupnění zdrojů). Vědci se věnovali způsobům zakrývání stop a dalším otázkám – pochopitelně v rozsahu relevantním pro dobu vzniku studie, tedy polovinu devadesátých let.

Platební stopa

Jedním z hlavních problémů, který musí autoři ransomware vyřešit, je metoda platby výpalného, která nezanechá nežádoucí stopu k útočníkovi. I to je jeden z důvodů proč popularita ransomware vzrostla v poslední době s tím, jak se rozšiřují možnosti anonymních plateb například prostřednictvím kryptoměn. V minulosti používali útočníci různé metody, počínaje poštovní schránkou Dr. Poppa v Panamě (velmi nepraktické), o něco lepší metodu zvolili autoři slavného trojského koně Ransom-A, kteří požadovali převody pomocí Western Union.

Ruský ransomware často používal nákupy přes e-shopy umístěné v Rusku (například Trojan.Archievus), další metodou, která se stala velmi populární v posledních letech, je placení pomocí prémiových SMS. Nicméně tyto postupy přece jen nějaké stopy zanechat mohou – na rozdíl od zcela anonymních převodů měn jako je Bitcoin, nebo používání některých dárkových kupónů a poukázek (to ale může být značně komplikované z pohledu oběti).

Hlavně nenápadně

Naivita a nezkušenost uživatelů jsou v rukou kyberzločinců mocnou zbraní. Vůbec nejlepší je útok, jenž v očích neznalého a nezkušeného uživatele nevypadá jako útok, ale jako záchrana, která byla takříkajíc seslána z nebe. „Vaše PC bylo napadeno virem a my vám nabízíme skvělý nástroj, který jej odstraní.“ „Vaše dokumenty byly poškozeny, my ale máme utilitu za několik desítek dolarů, která je dokáže ihned opravit.“ Tak fungují ransomware jako je například trojan W32/DatCrypt z roku 2010 (ten šifruje dokumenty, hudební či video soubory tak, aby vypadaly poškozené).

Nejnovější typy ransomware útočí ještě zákeřněji – zobrazují například varování FBI, že na PC uživatele byl nalezen nelegální software, videa nebo dokonce dětská pornografie. To je případ trojanu Reveton, který se během roku 2012 postupně šířil v Evropě, USA a Kanadě v různých variantách (obvykle vhodných pro danou zemi) a uživatele obvinil, že jeho PC bylo použito pro nelegální činnost a vyžaduje platbu pokuty pomocí kupónu na anonymních službách jako jsou Paysefcard nebo Ukash (v některých případech ransomware zobrazí video z webové kamery, aby uživateli nahnal strach, že je sledován).

Pikantní na tom je, že hudební a filmový průmysl údajně jednu dobu zvažoval, že by pro boj s kopírováním autorských děl bylo možné používat programy typu ransomware, které by ale byly z hlediska zákona dané země legální (například tak, že by legislativa vysloveně umožnila organizacím spravujícím autorská práva nebo příslušným svazům takovéto “útoky” či “hrozby” dělat legálně).

Cryptolocker a bitcoin

Autoři vyděračského trojanu Cryptolocker museli být na svůj výtvor skutečně pyšní, a tak jej sami pojmenovali a jeho přítomnost v počítači ani neskrývali. Tento ransomware, jenž se poprvé objevil v září 2013, se šířil různými cestami – tou nejčastější byl ale, jak tomu u trojanů bývá, email. Legendární se stal jednak díky šifrování pomocí veřejného klíče RSA, které je takřka neprolomitelné i díky důslednosti, s jakou po nákaze postupuje. V první fázi malware zašifruje některé typy souborů na lokálních i síťových discích a požaduje výpalné (typicky 100–400 dolarů nebo eur) prostřednictvím předplaceného voucheru nebo platby v bitcoinech do určitého termínu (obvykle 72 nebo 100 hodin) a hrozí smazáním privátního klíče (bez nějž už data nepůjdou obnovit). U pozdějších verzí Cryptolockeru cena výpalného po vypršení lhůty výrazně vzroste a platbu už je možné provést jen v bitcoinech.

Jeden z posledních a nejslavnějších ransomware: Cryptolocker – na výběr máte více platebních metod, jak vstřícné. (screenshot: Avira.com)

Řada expertů po rozšíření Cryptolockeru obětem vzhledem k síle šifrování radila, že nejrozumnější je výpalné zaplatit. V řadě případů se tak patrně stalo – na konci minulého roku vystopovali novináři ze serveru ZDNet čtyři bitcoinové adresy zveřejněné obětmi Cryptolockeru, na něž byly platby zasílány. Mezi polovinou října a prosince bylo jen touto cestou údajně zaplaceno bezmála 42 tisíc BTC, což v dané době odpovídalo přibližně 27 milionům dolarů. Průzkum, který učinili na University of Kent, pak přišel ze zjištěním, že vyděračům zaplatilo možná až přes 40 % obětí ve Velké Británii (bezpečnostní firmy přitom odhadovaly, že výpalné zaplatilo jen několik procent postižených).

Po úspěchu Cryptolockeru se pochopitelně objevila řada různě kvalitních napodobenin (například CryptoDefense z letošního února používající 2048bitový klíč a požadující ekvivalent 500 dolarů v BTC). Zdá se, že v případě ransomware jsme tak vlastně teprve na začátku a nadcházející měsíce a roky ukáží, co jeho autoři skutečně umí. Existence (a případný dlouhodobý úspěch) anonymních kryptoměn pro ně může být velkou výhodou.