Alexander Kozlov: předcházení a detekce únosů BGP s BGP Roles

Únos BGP (route leak) je přesměrování provozu pro nějaký prefix přes přes síť jiného poskytovatele. Podle dat společnosti Qrator Labs se s menšími úniky setkávají téměř všechny autonomní systémy, přibližně každý desátý pak zažije velký únik alespoň jednou za svou existenci. V březnu došlo například k velkému BGP úniku, který postihl přes 30 tisíc prefixů.

Jednotlivé úniky se mohou velmi lišit, obvykle vedou ke zvýšení RTT a přetížení místního autonomního systému způsobeného akumulací provozu. Někdy mohou vést naopak ke zkrácení latence, ale to je méně obvyklé.

Stávající řešení se spoléhají na označování tras podle konfigurace operátora, aniž by se kontrolovalo, zda konfigurace odpovídá konfiguraci externího souseda BGP (eBGP), nebo zda se obě strany dohodly na vzájemném vztahu. Jste tedy vždy jen jeden krok od katastrofy.

BGP Role umožňuje ostatním účastníkům specifikovat, v jaké roli vaše síť vystupuje. Rozšiřuje zprávu BGP OPEN o informaci o vzájemném vztahu při každé relaci eBGP mezi autonomními systémy. Propagované trasy jsou pak označeny podle dohodnutého vztahu, což umožňuje prevenci i detekci úniků.

Existuje pět různých rolí: Provider, Customer, Route Server, Route Server Client a Peer. Výhodou je, že jakmile se role nastaví a BGP je sestaveno, nemusíte se už starat o nic víc.

Pokud obě strany inzerují schopnost pracovat s rolemi, musí jejich role odpovídat daným vztahům. Pokud si role neodpovídají, oba partneři musejí spojení odmítnout pomocí oznámení o neshodě rolí.

Celý princip je popsán v RFC 9234. Podpora je součástí routerů BIRD od 2.0.11, FRR 8.4 a OpenBPPD 7.5. MikroTik má také implementovanou zjednodušenou podporu tohoto protokolu. První autonomní systémy už začaly s nasazováním rolí do BGP.

Lefteris Manassakis: detekce útoků na BGP

Únosy BGP ovlivňují stabilitu a spolehlivost celé sítě. Je možné je rozdělit do dvou skupin: Origin-AS nebo Type-N. V prvním případě se útočník prohlásí za zdroj pro prefix, který mu nepatří. V tom druhém ohlásí cestu pro prefix, který mu rovněž nepatří.

Zároveň je možné rozdělit útoky podle rozsahů: je možné ohlásit celý již existující prefix, zvolit specifičtější prefix nebo takzvaně squatovat na prefixu, který jeho vlastník vůbec neohlašuje. Tyto varianty jsou popsány v RFC 7908.

Při detekci těchto problémů je zásadní rychlost a přesnost, protože chceme zmírnit ovlivnění ostatních sítí a zároveň nechceme provádět akce na základě chybných detekcí. Nejlepší je, když konfiguraci detekčních pravidel vytváří přímo provozovatel sítě. Já znám svou síť a znám své sousedy. Pokud v internetu uvidím něco jiného, než co ohlašuji, můžu vyvolat poplach. Nepůjde o falešný poplach, já své prostředí znám.

Code BGP provozuje vlastní systém pro monitoring úniků, který sbírá data více než 1600 routerů a koreluje je s RPKI. Výsledkem jsou pak hlášení v reálném čase, která umí upozorňovat na různé druhy problémů od nečekaného souseda, propagaci nečekaných AS až po chybné oznámení RPKI. Sledovat je možné jednotlivé ASN nebo prefixy, což je výhodnější, protože je možné sledovat jejich chybné oznamování také z jiných AS.

Na základě zadaných informací jsou pak sbírána data ze zapojených routerů. Jakmile systém uvidí prefix oznamovaný z jiného než nastaveného AS, vyvolá varování. Na konci přednášky bylo předvedeno demo, během kterého byl z Paříže oznámen nový prefix a detekce trvala několik sekund. To je běžně rozšířený omyl, že se nový prefix objeví v globální tabulce během desítek minut nebo hodin. Běžně se taková změna během jediné minuty rozšíří na stovky routerů po celém světě.

Matěj Pavelka: detekce anomálií ve velkých sFlow/NetFlow datasetech

Velký problém při sběru dat je potřeba používat spoustu různých nástrojů s různými rozdílným uživatelským rozhraním. Správný přístup je používat mnoho různých zdrojů dat, ale sbírat je v jednom systému s jednotným uživatelským rozhraním.

Není výjimečné, že různá data se sbírají třeba i v sedmi různých systémech, které všechny musejí správci znát. To samozřejmě nedokážou, takže pak ve firmě najdeme odborníky na různé systémy s různými daty.

Dobrý nástroj by měl být uživatelsky přívětivý, měl by být univerzální a ideálně open source, abychom se vyhnuli vendor locku. Důležitým parametrem pro hodnocení takového nástroje je rychlost odpovědi na dotazy.

Nový typ problému pak nastává, když se dostaneme k opravdu velkým datovým tokům. Jeden z našich klientů potřeboval zpracovat více než milion flows za sekundu.

V takovém případě je nutné rozdělit zpracování dat na několik různých serverů, což umožňuje také budoucí škálování.

Systém pro zpracování flows musí být dobře připravený na budoucnost. Provoz totiž neroste lineárně, ale exponenciálně, takže byste na něj měli být připraveni.

Svetoslav Naydenov: QoS a řešení DDoS na úrovni IXP

QoS (Quality-of-Service) znamená, že máme různá pravidla pro různý typ provozu. Musíme mít například garantované pásmo pro BGP a ARP, abychom neztráceli relace. Podobně zvláštní péči vyžaduje multicast, který je využíván pro přenos audia a videa, který je citlivý na ztrátu paketů a měnící se zpoždění (jitter). Soukromé VLAN obvykle také přenášejí důležitější provoz, který bývá navíc nejméně předvídatelný.

Problémem také bývá přetížení koncových portů, které je obvykle způsobené DDoS útoky, ale nejen jimi. Dochází k němu také při konfiguračních chybách nebo při různých výjimečných událostí přenášených živě.

Proti volumetrickým útokům neochrání klienta jeho vlastní nástroje. Pokud je port přetížen, na konci už s tím není možné nic dělat.

Rozšířené jsou takzvané zesilované útoky, kdy je zneužita služba oběti, která pak nevědomky celý útok zesílí. Zajímavé je, že většina takových útoků dnes trvá méně než dvě minuty. Důležitou roli v dnešním internetu hraje DNS, které obvykle v celém peeringovém uzlu udělá méně než 10 Mbps, ale během útoku vyletí na gigabity.

BIX řeší tyto útoky tak, že na vstupu do sítě jednotlivé typy provozu klasifikuje a pokud je na konkrétním portu detekováno přetížení, je podle stanovených pravidel část provozu zahozena. Nezbavujeme se všeho provozu, ale jen těch, které se týkají potenciálního DDoS útoku.

Nejde o ochranu v pravém slova smyslu, jen o snahu nepřetěžovat porty jednotlivých členů.

Výhodou tohoto řešení je, že může být stále aktivní a automaticky reaguje i na velmi krátké útoky a chrání celé sítě. Nevýhodou naopak je, že může postihnout i legitimní provoz, kvůli hardwarovým limitům se zaměřuje na celý port a ne na jednotlivé VLAN. V budoucnu bychom chtěli nabídnout whitelisting, sledovat reputaci jednotlivých IP adres a sledování provozu na jednotlivých VLAN.

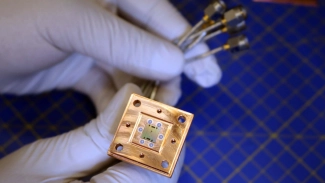

Florian Hibler: skutečná nasazení 400G-ZR(+)

Standard 400G-ZR je určen pro propojení na úrovni měst, do vzdálenosti řádově desítek kilometrů. Důležitou roli tu hraje kvalita linek, které musí být bez vážných chyb.

Podstatné jsou parametry jako odstup signálu od šumu a chromatická disperze, které závisejí na kvalitě a délce vedení.

Byly předvedeny konkrétní příklady 40km a 80km linky mezi městy, kde už se projevila ztráta signálu 0,37 dB/km, takže delší linka měla ztrátu už téměř 30 dB. Maximální délka vedení je tedy někde okolo 100 km. Existuje ale i booster, který je jednoduchý, cenově dostupný, ale není možné jej míchat s ostatními řešeními.

Vylepšenou variantu pak představuje standard ZR+, který umožňuje transceiverům běžet v různých režimech s různými rychlostmi. Platí, že čím nižší rychlost, tím vyšších vzdáleností dosáhnete. Záleží ale na zesilovačích, které v síti používáte.

Rychlosti pak mohou pro 400G jít do stovek kilometrů, pro nižší rychlostí teoreticky až do tisíců.

Standard umožňuje provozovat různé režimy na různých stranách. Je tak možné na jedné straně nasadit 400 GE linku (čtyřikrát 100 GE), která je po cestě rozdělena na čtyři 100 GE linky pro čtyři různé zákazníky.

Pozor na to, že nové transceivery mají příkon až 25 wattů, takže mívají teplotu okolo 60 stupňů Celsia. Dávejte na to pozor, skutečně si můžete při vytažení transceiveru popálit ruce.

U některých transceiverů je proto také problém s chlazením a ne v každém zařízení je možné je provozovat. Dávejte pozor na kompatibilitu, jinak může dojít k poškození switche.

(Autorem fotografií je Jaromír Novák, NIX.CZ.)