Americká společnost Equifax už přes sto let provozuje registr dlužníků a poskytuje hodnocení rizik při přidělování úvěrů jednotlivým zákazníkům. V loňském roce zaznamenala jeden z největších úniků dat v historii, když z jejich systémů útočníci odnesli osobní údaje 143 milionů lidí (později opraveno na 148 milionů) včetně jmen, adres, čísla sociálního pojištění (ekvivalent našeho rodného čísla) a v některých případech i čísla platební karty.

Tato data ve Spojených státech stačí k ukradení identity a pořízení zboží na cizí jméno. Že se to děje, dokazuje řada případů, kdy lidé s překvapením zjistili, že na jejich jméno byla otevřena bankovní konta, že si na ně někdo pořídil auto nebo mají nezaplacený účet za veterinární ošetření domácího mazlíčka, kterého ovšem nikdy neměli.

Protože se jedná o únik dat o polovině Američanů, začaly se případem okamžitě zabývat tamní úřady. Sněmovna reprezentantů nyní po 14 měsících vyšetřování vydala podrobnou téměř stostránkovou zprávu [PDF], ve které rozebírá okolnosti rozsáhlého útoku, kterému podle závěrů zprávy bylo možné snadno předejít. Stačilo, aby Equifax dodržoval základní pravidla datové hygieny

.

Mnoho zajímavých dat na jednom místě

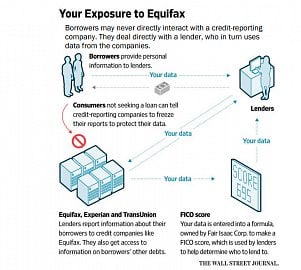

Equifax patří mezi CRA, tedy consumer reporting agency. Firmy, které sbírají finanční data o občanech, analyzují je a na základě výsledků pak vytvářejí detailní zprávy a hodnocení. Tyto výstupy pak prodávají finančním institucím, které je potřebují při rozhodování o přidělení úvěru.

Lidé nepředávají do CRA data dobrovolně a nemají ani možnost je nechat odstranit. Takto je nastaven úvěrový systém. Společnosti jako Equifax tak získávají ohromné množství velmi citlivých údajů, které jsou samozřejmě zajímavé pro legitimní partnery jako banky, ale i pro druhou stranu – například podvodníky. Je tedy povinností těchto organizací data chránit nadstandardními metodami, stejně jako to dělají banky.

Equifax patří mezi největší společnosti, protože od roku 2005 pracuje velmi intenzivně na svém růstu, kupuje další podobné společnosti a získává více a více dat. Zpráva uvádí, že firma zpracovává denně 1200× více dat, než kolik jich obsahuje Knihovna kongresu USA. Přes tento růst a objem dat firma podle vyšetřovací zprávy neimplementovala adekvátní bezpečnostní řešení pro ochranu dat, což vedlo k největšímu úniku v historii

. Přitom prý bylo možné útoku snadno předejít.

Apache Struts byl jen začátek

Tehdejší výkonný ředitel společnosti, Richard Smith, po vypuknutí celé kauzy označil za viníka jednoho zaměstnance, který neaplikoval záplatu na Apache Struts. To je javový MVC framework pro psaní velkých webových aplikací. Jedna jediná chyba jednoho jediného zaměstnance způsobila tak rozsáhlý problém? Správně pochybujete o tom, že to bylo všechno tak snadné.

Začněme o pár měsíců dříve: kritická chyba ve Struts byla zveřejněna 7. března 2017. Velmi rychle se objevil funkční exploit a počet útoků začal dramaticky růst. Hned následující den upozornilo Ministerstvo vnitřní bezpečnosti společnost Equifax na fakt, že podobné riziko hrozí. Firma zareagovala, rozeslala čtyřem stovkám zaměstnanců podrobné informace o chybě a výzvu k záplatování všech systémů do 48 hodin. O týden později pak měla dokonce schůzi týkající se tohoto bezpečnostního problému.

Bohužel nebyly záplatovány všechny instance, díra kvůli tomu zůstala otevřena v systému ACIS (Automated Consumer Interview System). To je interně vyvíjený portál pro příjem reklamací zákazníků. Protože dále běžel na nezáplatovaném Struts, bylo možné z něj později získat data.

Samotný útok začal 13. března 2017 a trval 76 dnů. Během té doby útočníci vložili do systému vlastní webový shell a pronikli do vnitřní sítě Equifaxu. Tady nalezli soubor s přístupovými údaji k ACIS a otevřeli si přístup do 48 databází s uživatelskými daty.

Sled nešťastných událostí

Útočníci poslali do databází na 9000 požadavků a ve 265 případech se jim podařilo získat čitelná uživatelská data. Ta byla přenesena mimo síť společnosti, která si těchto akcí vůbec nevšimla. Měla sice zařízení, které mělo za úkol sledování provozu v systému ACIS, ale to bylo už 19 měsíců nefunkční – kvůli vypršení certifikátu.

K nahrazení certifikátu došlo 29. července 2017 a útok byl okamžitě zaznamenán. Zaměstnanci si ihned všimli podezřelého provozu na IP adresu v Číně. Ze systému ACIS byly přenášeny obrázky, které přímo souvisely s hodnocením finanční situace občanů. Equifax spustil proceduru reakce na bezpečnostní incident a začal situaci řešit.

Následující den bylo objeveno několik bezpečnostních chyb v ACIS a přišlo se na další podezřelou komunikaci s IP adresou přidělenou do Německa, ale pronajatou čínské společnosti. V tu chvíli firma systém vypnula a tím také ukončila samotný útok. O dva dny později informovala úřady včetně FBI a najala bezpečnostní firmu Mandiant, aby zahájila vyšetřování.

V srpnu společnost Mandiant předala Equifaxu výsledky vyšetřování, ze kterých plynul hrozivý rozsah škod. Firma se připravila na zveřejnění, najala 1500 brigádníků do telefonního centra a vytvořila informační web. Veřejnost byla informována 7. září 2017, což samozřejmě spustilo uragán, všechny informační kanály byly zahlceny a lidé se nemohli dostat k informacím o tom, zda jsou únikem zasaženi, či nikoliv.

Equifax selhal jako celek

Událost měla takto dramatický dopad kvůli celé řadě chyb, kterých se společnost Equifax dopustila. Zpráva uvádí další podrobnosti, včetně toho, co všechno muselo selhat, aby byl útok úspěšný a nebyl takto dlouho odhalen.

Například: správci provedli sken interních systémů a hledali v nich chybnou verzi Apache Struts. Byla sice použita správná signatura, ale sken proběhl na špatném adresáři, ne na tom, kde byl ve skutečnosti nainstalován chybný Struts.

Druhý sken pak byl proveden pomocí nástroje McAfee Vulnerability Manager, a to dokonce dvakrát. V obou případech bylo prověřeno 958 veřejných IP adres společnosti, ani na jedné z nich nebyla nalezena chybná verze Apache Struts. Skenování tedy bylo opět provedeno chybně.

Po úspěšném napadení nainstalovali útočníci do systémů na 30 webových shellů, aby je mohli na dálku ovládat. Tuto neoprávněnou instalaci měla zachytit kontrola integrity souborů, která ovšem v té době na ACIS nefungovala, takže incident zůstal nepovšimnut.

Útočníci se k heslům dostali tak, že si na vnitřní síti připojili síťové úložiště a na něm si přečetli konfigurační soubory. V nich byla uložena hesla pro přístup k databázím. Interní pravidla zakazovala mít takto konfigurační soubory dosažitelné, přesto se je podařilo útočníkům najít a úspěšně využít.

Přestože ACIS ve skutečnosti ke své činnosti potřeboval jen tři databáze, nebyl uvnitř infrastruktury oddělen od zbytku systémů. Útočník tedy získal přístup ke všem 48 interním databázím, přestože by jej mít nemusel a neměl. Jakmile se útočníci ve spleti dat a metadat zorientovali, mohli si v klidu citlivé informace stáhnout. Ty nebyly vůbec šifrované.

Útočník získaná data zkomprimoval a soubory nahrál do adresáře, který byl veřejně dostupný na web serveru. Poté použil utilitu wget a jednoduše si soubory z webu Equifaxu stáhl. Při celé akci přitom využil 35 různých IP adres, kvůli nefunkčním bezpečnostním systémům zůstal zcela nepovšimnut.

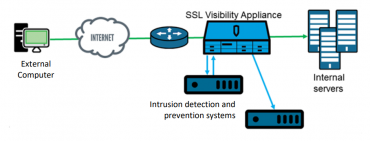

Na monitorovacím zařízení byl neplatný certifikát, takže monitoring provozu více než rok a půl neběžel. Konkrétně šlo o zařízení nazvané SSL Visibility (SSLV), které má za úkol dešifrovat interní komunikaci jednotlivých systémů. Data v otevřené podobě pak předává do IDS a IPS k detekci. Jelikož byl v SSLV starý certifikát, nebylo možné komunikaci dešifrovat a monitorovat ji. Systémy pro detekci tedy běžely, ale byly slepé, protože nedostávaly data v čitelné podobě.

Navíc certifikát vypršel už 31. ledna 2016, takže monitoring nefungoval 19 měsíců a nikdo si toho nevšiml.

Selhal i systém záplatování aplikací, který měl sice v interních směrnicích definována jasná pravidla a role zodpovědné za tuto důležitou činnost, nebyli do nich ale jmenováni konkrétní lidé. Na papíře tedy vše existovalo a krásně zapadalo, ale nikdo to v praxi nedělal.

Systém ACIS vznikl na konci 70. let a postupně se vyvíjel až do roku 2017. Protože šlo o takto starý systém, bylo jen velmi málo lidí, kteří skutečně dobře chápali jeho funkci a dokázali jej spravovat. ACIS byl velmi komplexní a byl mnohokrát upravován. Šlo o rozsáhlou technologii skládající se ze sítě, operačních systémů, databází, aplikací a middleware. Jak hardware, tak i použitý operační systém byly zastaralé. Konkrétně šlo o servery dnes již neexistující firmy Sun Microsystems a její systém Solaris. Serverů byly zhruba dvě stovky a běžely na nich různé verze Apache Struts.

Equifax neměl přesnou představu o tom, jaký software na serverech přesně běží. Záplatování ale přímo závisí na tom, zda správci znají použitý software a jeho přesné verze. Tento zmatek také zapříčinil, že se nepodařilo správně záplatovat vše a problém zůstal dlouho neodhalen. Sám Graeme Payne, viceprezident přímo zodpovědný za běh ACIS, prý o nasazení Apache Struts v některých systémech ani nevěděl.

Útoku bylo možné předejít

Zpráva Sněmovny reprezentantů konstatuje, že útoku bylo možné předejít a že Equifax selhal jako celek. Ve firmě nebyla definována zodpovědnost za jednotlivé systémy a chyběla jasná struktura ve vedení IT. To vedlo k propasti mezi definicí bezpečnostních pravidel a jejich dodržování v praxi. Tato nikým dostatečně neřízená situace zároveň brzdila včasné reakce na případné hrozby.

Konkrétním příkladem zmatku v IT oddělení je, že firma měla v systémech nasazeno 300 již neplatných certifikátů, přičemž 79 z nich se nacházelo v řešeních pro monitoring kritické infrastruktury.

Druhým velkým problémem je zmíněný agresivní růst firmy, který přinášel také zvyšování komplexity IT systémů. Ty ale byly často velmi zastaralé a budované uvnitř firmy na koleně. Takové prostředí dramaticky komplikuje jakékoliv snahy o nasazení rozumných bezpečnostních pravidel. Firma si sice byla nedostatků vědoma, protože zahájila snahy o reorganizaci, ty ale přišly příliš pozdě a útoku nezabránily.

Za útok bylo tedy v důsledku zodpovědné vedení společnosti, což také vyústilo v odchod několika důležitých lidí. Šéfové bezpečnosti (CSO) a informatiky (CIO) několik dnů po zveřejnění útoku z firmy odešli, následoval i výkonný ředitel (CEO) Richard Smith. Po něm byl odvolán i viceprezident společnosti, který svým lidem nepředal informace týkající se vážné bezpečnostní hrozby v Apache Struts. To on byl přímo zodpovědný za řízení 400 lidí, kteří se starali o interní firemní systémy včetně ACIS.

Equifax selhal v chápání a řešení bezpečnostních rizik. Pokud by společnost přijala opatření k řešení svých očividných bezpečnostních problémů, úniku dat by bylo možné předejít,

shrnuje zpráva ve svém závěru.