Autory příspěvku jsou Anna Shirokova, Ivan Nikolaev a Veronica Valeros, bezpečnostní experti společnosti Cisco.

V kostce, brute force útok spočívá v systematickém zkoušení různých přístupových údajů, dokud nejsou nalezeny ty správné. Lze to připodobnit k otevírání kódového zámku postupným nastavováním všech možných kombinací, dokud se zámek neodemkne.

Hlavní nevýhodou útoků hrubou silou je jejich časová náročnost. Navíc pokusy o zadávání všech kombinací uživatelských jmen a hesel pro přístup do určitého systému lze dnes velmi snadno odhalit. Variantou této metody je tzv. slovníkový útok, který dokáže celý proces výrazně zrychlit. Namísto systematického hledání všech možných kombinací uživatelských jmen a hesel se omezuje pouze na ty nejpravděpodobnější. Tento typ útoku obvykle využívá známé seznamy běžně užívaných uživatelských jmen a hesel.

Kyberzločinci neustále hledají levnou jednorázovou infrastrukturu, která by hostovala malware, dočasné command and control servery nebo jiné zdroje pro své aktivity. Distribuované brute force útoky jsou jednou z nejlevnějších možností – útok je snadný a účinný. V tomto příspěvku vysvětlíme, jak probíhají útoky na systémy pro správu obsahu (CMS), jak proti nim malware užívá hrubou sílu a jak lze útoky detekovat pomocí behaviorální analýzy.

WordPress je nejčastějším cílem

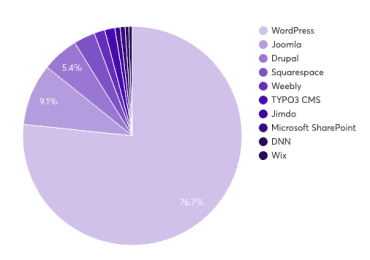

Brute force útoky proti webovým službám jsou velmi běžné. Potenciálním cílem se může stát kterákoli internetová stránka. Kyberzločinci si však obvykle vybírají ty nejoblíbenější, aby zvýšili své šance na úspěch. Jedním z nejčastějších cílů je proto WordPress. WordPress je systém pro správu obsahu (CMS), užívaný k tvorbě internetových stránek. Lze jej snadno zprovoznit, je poskytovaný jako open-source a nabízí jednoduchý způsob správy obsahu a vzhledu internetových stránek. Je natolik populární, že s jeho pomocí bylo vytvořeno 75 % z milionu nejnavštěvovanějších stránek na světě. Systém s takto velkým podílem na trhu se přirozeně stává velmi lákavým cílem pro útočníky. Jedním z oblíbených typů útoků je právě prolomení hesla hrubou silou.

Obr. 1: WordPress zaujímá více než 76% podíl na trhu. Užívá jej přes 18 milionů internetových stránek.

Cílem takového útoku je nalézt platné přihlašovací údaje ke stránce vytvořené pomocí systému WordPress a získat přístup k ovládacímu panelu. Mít přístup k ovládacímu panelu znamená mít celý web plně pod kontrolou. Útočník může s ovládnutou stránkou nakládat různými způsoby: potupit vlastníka, krást přihlašovací údaje uživatelů, umístit na ni škodlivé soubory, vložit do ní škodlivý kód nebo stránku začlenit do specifické malwarové infrastruktury. Například exploit kit Angler, který byl loni nejrozšířenější, využíval ovládnuté stránky vytvořené ve WordPressu k infikování návštěvníků malwarem.

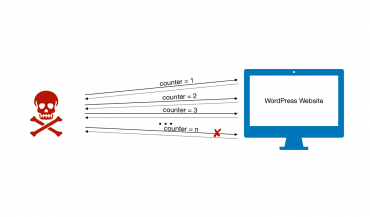

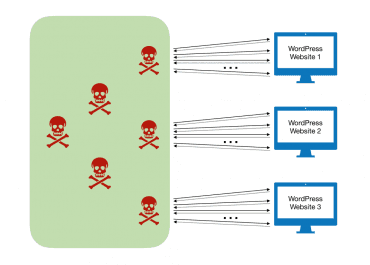

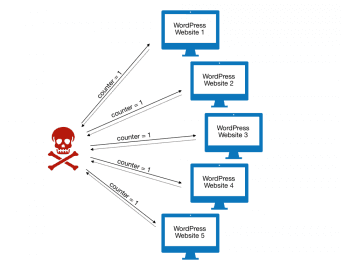

Dnes útočníci využívají k distribuovaným brute force útokům proti CMS botnety. Infikovaný počítač se tak podílí na útoku. Podle tohoto scénáře mohou probíhat dva typy brute force útoků. Označujeme je jako „vertikální brute force útok“ a „horizontální brute force útok“. V prvním případě provádí každý bot úplný slovníkový útok proti jediné internetové stránce. Tento typ útoku lze snadno odhalit a zablokovat pomocí jednoduchého počitadla pokusů o přihlášení. Útok je schematicky znázorněn na obr. 2.1 a 2.2.

Obr. 2.1 – U standardního útoku hrubou silou zkouší infikovaný stroj různé kombinace uživatelských jmen a hesel. Útok lze detekovat jednoduchým způsobem pomocí počitadla pokusů o přihlášení a po dosažení určitého počtu neúspěšných pokusů uživatele blokovat.

Obr. 2.2 – U distribuovaného brute force útoku cílí každý infikovaný stroj na jednu konkrétní stránku a systematicky zkouší přihlašovací údaje dodávané řídícím serverem. Detekce takového útoku je shodná s případem znázorněným na obr. 2.1.

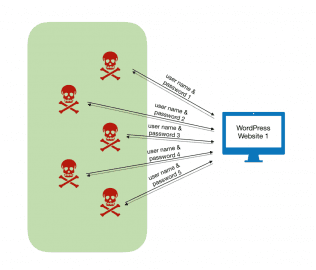

U druhého typu – horizontálního brute force útoku– řídící server botnetu spravuje slovník užitý k útoku a přiděluje jednotlivým botům určitou malou množinu kombinací uživatelských jmen a hesel k útoku proti jedné stránce. Oběť může pozorovat několik málo pokusů o přihlášení z různých IP adres. Žádný bot nepřesáhne maximální počet pokusů, a tedy nespustí varovný signál. Tento typ brute force útoku je složitější odhalit a potlačit. Schematicky je znázorněný na obrázcích 3.1 a 3.2.

Obr. 3.1 – U horizontálního brute force útoku zkouší infikovaný stroj jednu kombinaci uživatelského jména a hesla na každou stránku. To výrazně znesnadňuje detekci, protože jednoduché počitadlo v tomto případě nefunguje tak, jak se očekává.

Obr. 3.2 – U distribuovaného horizontálního brute force útoku každý infikovaný stroj zkouší odlišnou kombinaci uživatelského jména a hesla. Všechny boty koordinované řídicím serverem společně pokryjí celý slovník.

Brute force útoky pocházející z podnikové sítě mohou mít negativní dopady v podobě poškození reputace sítě nebo jejího zařazení na seznam nežádoucích z důvodu zaznamenané škodlivé aktivity. Navíc existuje vysoká pravděpodobnost, že napadený koncový bod bude infikovaný i dalšími, závažnějšími typy hrozeb. Takové infekce je nutné rychle izolovat a minimalizovat jejich dopad.

Brute force útoky stále fungují

WordPress je sice nejčastějším cílem útoků, avšak zdaleka ne jediným. Joomla, Blogger nebo Drupal jsou další CMS platformy, na které se útočníci v minulosti zaměřili. A metodu hrubé síly jenom tak neopustí, a to z prostého důvodu: funguje.

| WCMS | Rok vydání | Technologie | Počet stránek |

|---|---|---|---|

| WordPress | 2003 | PHP | 18 milionů |

| Joomla | 2005 | PHP | 2 miliony |

| Blogger | 1999 | Python | 787 tisíc |

| Drupal | 2000 | PHP | 701 tisíc |

| vBulletin | 2000 | PHP | 24 tisíc |

Tabulka. 4: Přehled systémů pro správu internetového obsahu (WCMS) podle obliby

V uplynulém desetiletí jsme mohli být svědky mnoha různých typů brute force útoků provedených pomocí řady různých botnetů. Mezi nejvýraznější botnety patří zejména Mayhem a Sathurbot. Mayhem byl poprvé identifikován v roce 2014 týmem výzkumníků pracujícím pod kódovým jménem MalwareMustDie. Modulární botnet Sathurbot byl poprvé popsán v roce 2013 a od té doby vzniklo několik jeho variant. Obě hrozby jsou i po mnoha letech stále aktivní.

Detekce brute force útoků pomocí behaviorální analýzy

Kognitivní analýza dokáže detekovat oba typy distribuovaných útoků hrubou silou proti systému WordPress,pracuje totiž se záznamy aktivity z HTTP/S proxy. K detekci těchto typů útoků vytváříme model každého uživatele, který odráží jeho aktivity na různých stránkách. Vzorec chování běžného uživatele se liší od chování uživatele infikovaného malwarem. Běžný uživatel především provádí pouze omezený počet pokusů o přihlášení k systému WordPress, pokud vůbec. Je-li uživatel napaden škodlivým softwarem jako Mayhem nebo Sathurbot, infikovaný stroj automaticky generuje značné množství požadavků na přihlášení k systému WordPress jako součást probíhajícího brute force útoku. Naše modely to zohledňují. Kognitivní analýza dokáže detekovat i horizontální brute force útoky pomocí modelování chování uživatele na různých stránkách.

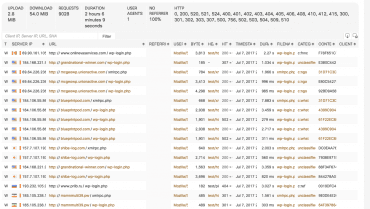

Obrázek 5 ukazuje průběh brute force útoku u skutečného uživatele, jak jej zaznamenala kognitivní analýza. Je patrné, že útok trval dvě hodiny, během nichž proběhlo celkem 9028 pokusů o přihlášení k systému WordPress. Jak vidíme, útočný software provede vždy tři pokusy o přihlášení k jednomu webu, než přejde k dalšímu, což je jednoznačná ukázka distribuovaného horizontálního brute force útoku.

Hrubá síla je jednoduchá a účinná

Prolamování přístupových údajů hrubou silou představuje jednoduchý typ útoku proti různým systémům a internetovým stránkám, který existuje velmi dlouho a je stále účinný a běžně využívaný. Útok je snadné provést a k dispozici je mnoho nástrojů k prolomení různých systémů a služeb. Oblíbenými cíli útočníky jsou WordPress a další CMS systémy. WordPress je mezi útočníky nejoblíbenější kvůli vysokému počtu internetových stránek, které tuto platformu využívají. Kognitivní analýza dokáže detekovat distribuované útoky hrubou silou proti systému WordPress pomocí modelů uživatelského chování, které vytváří na základě dat ze záznamů aktivity z HTTP/S proxy.

Přehled situace v oblasti útoků hrubou silou proti systémům CMS poskytli výzkumníci z týmu kognitivní analýzy společnosti Cisco na 9. ročníku bezpečnostní konference BruCon. V přednášce hovořili o historickém vývoji různých typů škodlivého softwaru, který útoky hrubou silou provádí, a představili hloubkovou analýzu botnetu Sathurbot. Na závěr si můžete pustit videozáznam: