Volně přístupné informace ze systému GPS nepoužívají žádné zabezpečení a není tedy příliš rozumné zakládat navigaci pouze na nich. V praxi se to ale děje, zejména u méně kritických služeb, mezi které patří automobilová navigace. I tady ale může jít o dost. Stačí si představit, jaký problém způsobí zlomyslný útočník, který pošle většinu dopravy do slepé uličky na okraji města. Nebo vás ve vašem novém sporťáku pošle do opuštěné továrny, kde na vás už čeká pár chlapů.

Že je podobný útok možný, už bylo dříve v praxi ukázáno. Vědci předvedli, že dokáží odklonit kurz automaticky řízených lodí a vypadá to, že podobné věci občas někdo zkouší i cíleně v praxi. U lodí to je možné, protože ty plují po otevřené vodní hladině, kde nejsou překážky ani silnice. S automobily je to ale složitější, protože jejich navigace se řídí jinými zákonitostmi reflektujícími městskou realitu.

Starší pokusy o ošálení silniční navigace selhávaly na tom, že sice ovlivnily chování samotných přístrojů, ale už ne lidí. Ti totiž zbystří, jakmile dostanou nesmyslnou instrukci – třeba mají odbočit v místě, kde vůbec není křižovatka.

Matení navigací a hlavně lidí

Vědci z Virginia Tech, University of Electronic Science and Technology of China a Microsoft Research přišli s novou metodou [PDF], která tímto problémem netrpí a zohledňuje silniční síť okolo řidiče, kterého je pak možné poslat jinou cestou nebo dokonce do úplně jiného cíle. Praktické zkoušky ukázaly, že 95 % řidičů se nechá skutečně ovlivnit.

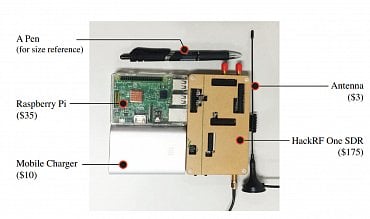

K útoku je potřeba sestavit zařízení složené z Raspberry Pi, SDR vysílače HackRF One, baterie a antény. To vše v ceně 223 dolarů, tedy asi 5000 Kč. Tedy nic drahého a nedostupného.

Cílové vozidlo je pak potřeba ovlivňovat do 50 metrů, nad tuto vzdálenost začne růst chyba. Pokud je ovšem oběť dostatečně blízko, je možné ji nalákat do zvolené oblasti.

Následující mapa ukazuje skutečnou situaci vzniklou během experimentu. Na prvním obrázku je původní naplánovaná trasa z bodu P do bodu D. V bodě A pak útočník podstrčí oběti falešnou polohu, navigace se pak domnívá, že se nachází v bode B. Dojde k přeplánování trasy a oběť je navigována do cílového bodu C.

Podle autorů studie je podstatné, že informace podané navigací jsou nadále konzistentní se skutečným světem. Pokud se oběť řídí instrukcemi, je odkloněna jiným směrem a může být nepozorovaně dovedena až do zvoleného cíle.

Vědci uvádějí, že se jim podařilo průměrně najít 1547 alternativních cest, na které může být na trase oběť odkloněna. Vytvořit alternativní cestu je možné u 99,8 % tras. Metoda selhává jen v extrémních případech, kdy je například cíl cesty už příliš blízko.

Většina lidí se nechá zmást

Testy byly prováděny v simulátorech, ale také na skutečných řidičích ve Spojených státech a v Číně. Většina lidí (95 % z testovaných osob) se nechalo při testu zmást a dovést na předem zvolené místo. Pro přípravu útoku bylo potřeba jen několik desítek sekund a svobodné mapové podklady z OpenStreetMaps.

Jen dva řidiči odhalili probíhající útok a oba stejným způsobem: všimli si rozdílu mezi navigací a skutečnou situací v okolí. Jeden jel po dálnici a po pravé ruce měl čerpací stanici, zatímco mapa ukazovala menší silnici bez benzínky. Poté si všiml různých názvů silnic a odhalil problém. Velmi podobně na tom byl i druhý řidič.

Ve všech případech si řidiči všimli krátkého výpadků (asi 30 sekund) signálu v době jeho převzetí útočným zařízením. Všichni ale jeli dále po stejné silnici a počkali na obnovení navigace. Následující rozhovory ukázaly, že nejde o nic neobvyklého a s podobným chováním se respondenti setkali i v minulosti.

Útok je samozřejmě ovlivněn tím, zda oběť danou oblast zná a pojme podezření. Zároveň ale chytré navigace (jako například populární Waze) často mění trasy podle dopravní situace a snaží se automaticky objíždět ucpané silnice a volit netradiční cesty. Uživatelé jsou tedy zvyklí navigaci slepě poslouchat i ve známém terénu, protože je to pro ně často prospěšné.

Vědci tvrdí, že jejich útok je možné použít proti libovolné silniční navigací, ať už té v autě, mobilu nebo třeba v aplikaci pro alternativní taxislužby. Ještě větší riziko pak znamená pro samořídicí auta, na jejichž neomylnost se mají řidiči tendenci plně spolehnout.

Návrhy řešení

Přestože byly útoky na GPS předvedeny už před deseti lety, stávají se stále nebezpečnějšími s tím, jak se potřebná technika stává stále dostupnější. Podle autorů studie šlo především o to ukázat na riziko navigace jen pomocí jednoho zdroje dat.

Vědci navrhli několik úprav, které útok komplikují nebo dokonce znemožňují. Některé ovšem vyžadují zásah do systému GPS, jiné je možné aplikovat na koncová zařízení a chránit uživatele samotné. Úprava na družicích není příliš reálná a sami tvůrci uznávají, že jsou to doporučení použitelná spíše v příštích generacích.

Je možné modifikovat samotný signál a chránit jej pomocí šifrování, zároveň by bylo možné vytvořit pozemní infrastrukturu umožňující uživatelům ověřit polohu pomocí jiných metod. Vybudovat takové řešení pro civilní použití je ovšem velmi nákladné a pravděpodobně k němu nedojde.

Bylo by možné také provést úpravu na straně přijímačů, které by pomocí soustavy antén dokázaly měřit úhel příchozího signálu a odlišit signál z oběžné dráhy od toho vyslaného z blízkého zdroje. Tohle řešení ale zase naráží na nasazení v mobilních telefonech, které mohou využívat jen jednoduchou integrovanou anténu.

Částečně je možné problém vyřešit softwarově, kdy by bylo možné hlídat konzistenci přijímaných signálů a detekovat jeho prudké změny při snaze přijímač ovlivnit. Přijímače by také mohly například sledovat více družic nebo se spojit s okolními zařízeními a hlídat svou polohu vůči nim.

Útok je možné komplikovat také tím, že přijímač využije více zdrojů polohy: kromě GPS také družicové systémy Galileo, GLONASS a Beidou a případně může přidat ještě polohu určenou z bezdrátových sítí. Velmi schopný útočník by teoreticky mohl ovlivnit všechny tyto systémy naráz (civilní verze nepoužívají šifrování), ale podobný útok se mu významně komplikuje.

Účinné by bylo zřejmě doplnění automatizovaného systému pro rozpoznávání okolí, jaký používají samořídicí automobily. Navigace by pak mohla aktivně porovnávat situaci okolo vozu s mapovými podklady. Odhalila by nesrovnalost mezi skutečnou polohou a informacemi získanými z GPS.